Trojan.Win64.KILLAV.YXDFGZ

UDS:HackTool.Win64.Agent.a (KASPERSKY); Trojan:Win64/SpyBoy.SA!MTB (MICROSOFT)

Windows

- マルウェアタイプ: トロイの木馬型

- 破壊活動の有無: なし

- 暗号化: なし

- 感染報告の有無: はい

概要

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

詳細

侵入方法

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

プロセスの終了

マルウェアは、感染コンピュータ上で以下のプロセスが常駐されていることを確認した場合、そのプロセスを終了します。

- activeconsole

- anti malware

- anti-malware

- antimalware

- anti virus

- anti-virus

- antivirus

- appsense

- authtap

- avast

- avecto

- canary

- carbonblack

- carbon black

- cb.exe

- ciscoamp

- cisco amp

- countercept

- countertack

- cramtray

- crssvc

- crowdstrike

- csagent

- csfalcon

- csshell

- cybereason

- cyclorama

- cylance

- cyoptics

- cyupdate

- cyvera

- cyserver

- cytray

- darktrace

- defendpoint

- defender

- eectrl

- elastic

- endgame

- f-secure

- forcepoint

- fireeye

- groundling

- GRRservic

- inspector

- ivanti

- kaspersky

- lacuna

- logrhythm

- malware

- mandiant

- mcafee

- morphisec

- msascuil

- msmpeng

- nissrv

- omni

- omniagent

- osquery

- Palo Alto Networks

- pgeposervice

- pgsystemtray

- privilegeguard

- procwall

- protectorservic

- qradar

- redcloak

- secureworks

- securityhealthservice

- semlaunchsv

- sentinel

- sepliveupdat

- sisidsservice

- sisipsservice

- sisipsutil

- smc.exe

- smcgui

- snac64

- sophos

- splunk

- srtsp

- symantec

- symcorpu

- symefasi

- sysinternal

- sysmon

- tanium

- tda.exe

- tdawork

- tpython

- vectra

- wincollect

- windowssensor

- wireshark

- threat

- xagt.exe

- xagtnotif.exe

その他

マルウェアは、以下のサービスを追加し、実行します。

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\

Services\Terminator

ImagePath = \??\{Path of File}\Terminator.sys

マルウェアは、以下を実行します。

- It requires the existence of the following file in the same directory as the malware to be able to proceed to its malicious behavior:

- Terminator.sys → renamed Zemana Anti-Malware driver

- It checks for the existence of the following service and starts it if found:

- Service Name: Terminator

If the service above is not found, it is then created with the following details and started subsequently:- Name: Terminator

- Display Name: Terminator

- Type: Driver

- Start Type: Demand start

- Binary Path: {Path of File}\Terminator.sys

- It checks if the service "Terminator" has been successfully executed by obtaining a handle to the device object named:

- \.\ZemanaAntiMalware

- It sends a specific control code to the Zemana Anti-Malware driver, along with the current running process ID, to add itself to the driver's trusted list of processes.

- It sends a specific control code to the Zemana Anti-Malware driver, along with the process ID of the process to be terminated found running in the machine, to terminate it.

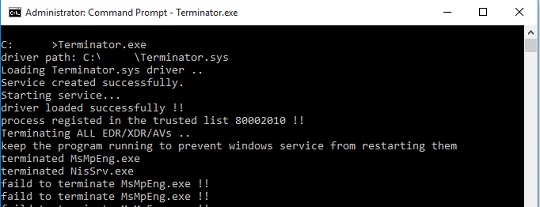

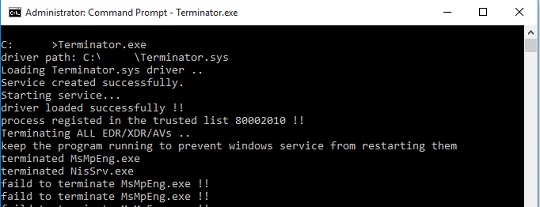

- It displays the following upon execution:

<補足>

その他

マルウェアは、以下を実行します。

- マルウェアが自身の不正活動を実行するためには、マルウェアと同じディレクトリ内に以下のファイルが存在している必要があります。

- Terminator.sys → 「Zemana Anti-Malware driver」に名前が変更される

- 以下のサービスが存在するかどうかを確認し、存在する場合は起動します。

- サービス名:Terminator

上記のサービスが見つからない場合、以下の詳細で作成され、その後起動される - 名前:Terminator

- 表示名:Terminator

- タイプ:Driver

- スタートタイプ:手動起動

- バイナリパス:{ファイルのパス}\Terminator.sys

- サービス名:Terminator

- 以下のデバイスオブジェクトへのハンドルを取得して、サービス「Terminator 」が正常に実行されたかどうかを確認します。

- \.\ZemanaAntiMalware

- 現在実行中のプロセスIDとともに特定の制御コードをZemana Anti-Malware driverに送信し、ドライバーの信頼済みプロセスリストに自身を追加します。

- 感染コンピュータ内で実行中と検出された強制終了対象のプロセスのプロセスIDとともに、特定の制御コードをZemana Anti-Malware driverに送信して、対象のプロセスを終了します。

- 実行時に以下を表示します。

対応方法

手順 1

トレンドマイクロの機械学習型検索は、マルウェアの存在を示す兆候が確認された時点で検出し、マルウェアが実行される前にブロックします。機械学習型検索が有効になっている場合、弊社のウイルス対策製品はこのマルウェアを以下の機械学習型検出名として検出します。

-

Troj.Win32.TRX.XXPE50FFF072

手順 2

Windows 7、Windows 8、Windows 8.1、および Windows 10 のユーザは、コンピュータからマルウェアもしくはアドウェア等を完全に削除するために、ウイルス検索の実行前には必ず「システムの復元」を無効にしてください。

手順 3

このマルウェアもしくはアドウェア等の実行により、手順中に記載されたすべてのファイル、フォルダおよびレジストリキーや値がコンピュータにインストールされるとは限りません。インストールが不完全である場合の他、オペレーティングシステム(OS)の条件によりインストールがされない場合が考えられます。手順中に記載されたファイル/フォルダ/レジストリ情報が確認されない場合、該当の手順の操作は不要ですので、次の手順に進んでください。

手順 4

セーフモードでの再起動後、以下のレジストリキーを削除してください。

警告:レジストリはWindowsの構成情報が格納されているデータベースであり、レジストリの編集内容に問題があると、システムが正常に動作しなくなる場合があります。

レジストリの編集はお客様の責任で行っていただくようお願いいたします。弊社ではレジストリの編集による如何なる問題に対しても補償いたしかねます。

レジストリの編集前にこちらをご参照ください。

- In HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\Terminator

手順 5

コンピュータを通常モードで再起動し、最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、「Trojan.Win64.KILLAV.YXDFGZ」と検出したファイルの検索を実行してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

ご利用はいかがでしたか? アンケートにご協力ください