Trojan.HTML.PHISH.SMTPTCVBB

Other:SNH-gen [Phish] (AVAST)

Windows

- マルウェアタイプ: トロイの木馬型

- 破壊活動の有無: なし

- 暗号化: なし

- 感染報告の有無: はい

概要

トレンドマイクロは、このマルウェアをNoteworthy(要注意)に分類しました。

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

マルウェアは、ワーム活動の機能を備えていません。

マルウェアは、バックドア活動の機能を備えていません。

詳細

侵入方法

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

感染活動

マルウェアは、ワーム活動の機能を備えていません。

バックドア活動

マルウェアは、バックドア活動の機能を備えていません。

ルートキット機能

マルウェアは、ルートキット機能を備えていません。

情報収集

マルウェアは、HTTPポスト を介して、収集した情報を以下のURLに送信します。

- https://{BLOCKED}z.lk/script.php

- which sends the following information using the "data" parameter:

- username → victim's email address

- password → input password

- to → {BLOCKED}onway404@gmail.com (attacker's email address}

- subject → "{Empty string}" (on 1st submission) | " - Second Try" (on 2nd submission)

- which sends the following information using the "data" parameter:

- However, as of this writing, the said site is inaccessible.

その他

マルウェアは、以下を実行します。

- It disguises itself as a login page to deceive the user into providing their password:

- It connects to the following URLs to display images and load resources inside the webpage:

- https://{BLOCKED}oogleapis.com/css?family=Roboto:100,400,500,700

- https://{BLOCKED}uery.com/jquery-3.5.1.min.js

- https://{BLOCKED}ckspace.com/favicon.ico

- https://{BLOCKED}n.msauth.net/shared/1.0/content/images/microsoft_logo_564db913a7fa0ca42727161c6d031bef.svg

- https://{BLOCKED}eraccess.com/full/3309609.jpg

hyperlink that contains the following legitimate URL:- https://{BLOCKED}elp.rackspace.com/l/identify-suspicious-email

- After the initial load, the current URL in the address bar is replaced with a spoofed URL that includes the parameters scriptID, cookies, and token, formatted as follows:

- {Current URL}?scriptID={ScriptId}&cookies={Cookies}&token={Token}

where:- ScriptId → random number between 0 and 999,999,999,999,998

- Cookies → Base64-encoded random number

- Token → random number

- {Current URL}?scriptID={ScriptId}&cookies={Cookies}&token={Token}

- It changes the page title into the following:

- Rackspace Webmail: Hosted Email for Business

- After the 1st login attempt, it displays the following fake error message:

- 入力したパスワードが正しくありません → translates to: "The password you entered is incorrect."

then reloads the page with the following URL:- {Spoofed URL}&sec_p=09304 → indicating the page is in 2nd login attempt

- 入力したパスワードが正しくありません → translates to: "The password you entered is incorrect."

- After the 2nd login attempt, it redirects to the following legitimate URL:

- http://google.jp

マルウェアは、脆弱性を利用した感染活動を行いません。

情報漏えい

マルウェアは、以下の情報を収集します。

- 特定の電子メールアドレス

- 入力されたパスワード

<補足>

情報収集

マルウェアは、HTTPポスト を介して、収集した情報を以下のURLに送信します。

- https://{BLOCKED}z.lk/script.php

- 上記は、「data」パラメータを使って以下の情報を送信します。

- username → 被害者の電子メールアドレス

- password → 入力されたパスワード

- to → {BLOCKED}onway404@gmail.com (攻撃者が用いる電子メールアドレス)

- subject → "{空文字列}" (一回目の送信時) | " - Second Try" (二回目の送信時)

- 上記は、「data」パラメータを使って以下の情報を送信します。

- ただし、情報公開日現在、このWebサイトにはアクセスできません。

その他

マルウェアは、以下を実行します。

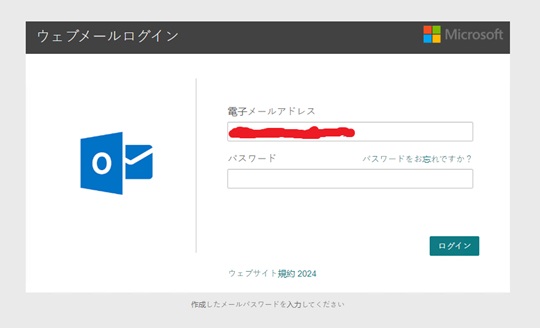

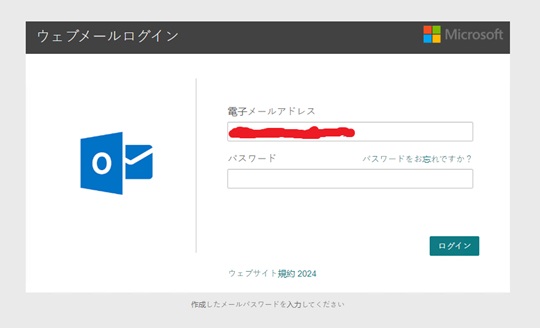

- IT企業「Microsoft」を偽装した以下のログインページを表示して、パスワードを入力するようユーザを誘導します。

- 以下のURLに接続して画像を表示し、Webサイト内のリソースを読み込みます。

- https://{BLOCKED}oogleapis.com/css?family=Roboto:100,400,500,700

- https://{BLOCKED}uery.com/jquery-3.5.1.min.js

- https://{BLOCKED}ckspace.com/favicon.ico

- https://{BLOCKED}n.msauth.net/shared/1.0/content/images/microsoft_logo_564db913a7fa0ca42727161c6d031bef.svg

- https://{BLOCKED}eraccess.com/full/3309609.jpg

ハイパーリンクは、以下の正規URLを含んでいます。- https://{BLOCKED}elp.rackspace.com/l/identify-suspicious-email

- 初期ロード後、アドレスバーの現在のURLは、以下の形式の偽装 URL(パラメータ「scriptID」、「cookies」、 「token 」を含む)に置き換えられます。

- {現在表示されているウインドウのURL}?scriptID={ScriptId}&cookies={Cookies}&token={Token}

上記には、以下のいずれかが該当します。- ScriptId → ランダムな数字(0 ~ 999,999,999,999,998)

- Cookies → Base64でエンコードされたランダムな数字

- Token → ランダムな数字

- {現在表示されているウインドウのURL}?scriptID={ScriptId}&cookies={Cookies}&token={Token}

- ページタイトルを以下に変更します。

- Rackspace Webmail: Hosted Email for Business

- 一回目のログイン試行後、以下の偽のエラーメッセージを表示します。

- 入力したパスワードが正しくありません → 英訳「The password you entered is incorrect.」

その後、以下のURLを使ってWebページを再度読み込みます。- {偽装したURL}&sec_p=09304 → 対象のページが2回目のログイン試行中であることを示す

- 入力したパスワードが正しくありません → 英訳「The password you entered is incorrect.」

- 2回目のログイン試行後、以下の正規URLに誘導されます。

- http://google.jp

対応方法

手順 1

Windows 7、Windows 8、Windows 8.1、および Windows 10 のユーザは、コンピュータからマルウェアもしくはアドウェア等を完全に削除するために、ウイルス検索の実行前には必ず「システムの復元」を無効にしてください。

手順 2

最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、ウイルス検索を実行してください。「Trojan.HTML.PHISH.SMTPTCVBB」と検出したファイルはすべて削除してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

ご利用はいかがでしたか? アンケートにご協力ください