Ransom.Win64.SNATCH.YADBA.enc

UDS:Trojan-Ransom.Win32.Snatch.v (KASPERSKY)

Windows

- マルウェアタイプ: 身代金要求型不正プログラム(ランサムウェア)

- 破壊活動の有無: なし

- 暗号化: はい

- 感染報告の有無: はい

概要

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

身代金要求文書のファイルを作成します。 以下のファイル拡張子を持つファイルは暗号化しません。

詳細

侵入方法

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

インストール

マルウェアは、以下のファイルを作成します。

- {Malware file path}\{random characters1}.bat → used to query for services, is deleted afterwards

- {Malware file path}\{random characters2}.bat → used to delete shadow copies, is deleted afterwards

- {Malware file path}\{random characters3}.bat → used to register itself as a service, is deleted afterwards

- {Malware file path}\{random characters4}.bat → used to enable safe mode, is deleted afterwards

- {Malware file path}\{random characters5}.bat → used to check if safe mode is enabled, is deleted afterwards

- {Malware file path}\{random characters6}.bat → used to delete itself, is deleted afterwards

- {Malware file path}\{random characters7}.bat → used to reboot the system, is deleted afterwards

マルウェアは、以下のプロセスを追加します。

- If the file name contains the string "safe":

- sc create YfFomRpcSsWBSi binPath={Malware file path}\{Malware file name}" DisaplayName="Provides Remote Procedure Call features via remotely accessible Named Pipes tJuyRbOi" start=auto

- If the file name does not contain the string "safe":

- SC QUERY → query for services

- FINDSTR SERVICE_NAME → collect service names

- net stop YfFomRpcSsWBSi → terminates existing service of itself

- vssadmin delete shadows /all /quiet → delete shadow copies

- cmd /c ping 127.0.0.1

- del /f {Malware file name} → delete itself

- REG QUERY "HKLM\SYSTEM\CurrentControlSet\Control" /v SystemStartOptions → query for system start options if set to safeboot

- If the system start options is not set to safeboot:

- REG ADD "HKLM\SYSTEM\CurrentControlSet\Control\SafeBoot\Minimal\VSS" /VE /T REG_SZ /F /D Service

- REG ADD "HKLM\SYSTEM\CurrentControlSet\Control\SafeBoot\Minimal\YfFomRpcSsWBSi" /VE /T REG_SZ /F /D Service → enables the service in safe mode

- bcdedit /set {current} safeboot minimal → forces the Windows to restart in safe mode

- %Windows%\Sysnative\bcdedit.exe /set {current} safeboot minimal

- %Windows%\SysWOW64\bcdedit.exe /set {current} safeboot minimal

- %System%\bcdedit.exe /set {current} safeboot minimal

- %Windows%\Sysnative\bcdedit.exe → check if safe mode is enabled

- shutdown /r /f /t 00 → reboot the system

- %Windows%\SysWOW64\shutdown.exe /r /f /t 00

- %System%\shutdown.exe /r /f /t 00

- %Windows%\Sysnative\shutdown.exe /r /f /t 00

(註:%Windows%フォルダは、Windowsが利用するフォルダで、いずれのオペレーティングシステム(OS)でも通常、"C:\Windows" です。.. %System%フォルダは、システムフォルダで、いずれのオペレーティングシステム(OS)でも通常、"C:\Windows\System32" です。.)

自動実行方法

マルウェアは、以下のレジストリ値を追加し、セーフモード状態でも自身が実行されるようにします。

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\

Control\SafeBoot\Minimal\

VSS

{Default} = Service → if the system start options is not set to safeboot

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\

Control\SafeBoot\Minimal\

YfFomRpcSsWBSi

{Default} = Service → if the system start options is not set to safeboot

マルウェアは、以下のサービスを開始します。

- Service Name: YfFomRpcSsWBSi

Display Name: Provides Remote Procedure Call features via remotely accessible Named Pipes tJuyRbOi

Image Path: {Malware File Path}\{Malware file name}

プロセスの終了

マルウェアは、感染コンピュータ上でプロセスが常駐されていることを確認した場合、以下のいずれかの文字列を含むプロセスまたはサービスを終了します。

- SQL

- BACKUP

- TEAM

- EXCHANGE

その他

マルウェアが自身の不正活動を実行するためには、以下のファイルが必要になります。

- Qt5Core.dll

- Qt5Gui.dll

- Qt5Network.dll

- Qt5Qml.dll

- Qt5Widgets.dll

- Qt5Xml.dll

- SafeDataTransform.exe → used to load the shellcode and decrypt the ransomware

- apimswincoreconsolel110.dll

- apimswincoreconsolel120.dll

- apimswincoredatetimel110.dll

- apimswincoredebugl110.dll

- apimswincoreerrorhandlingl110.dll

- apimswincorefilel110.dll

- apimswincorefilel120.dll

- apimswincorefilel210.dll

- apimswincorehandlel110.dll

- apimswincoreheapl110.dll

- apimswincoreinterlockedl110.dll

- apimswincorelibraryloaderl110.dll

- apimswincorelocalizationl120.dll

- apimswincorememoryl110.dll

- apimswincorenamedpipel110.dll

- apimswincoreprocessenvironmentl110.dll

- apimswincoreprocessthreadsl110.dll

- apimswincoreprocessthreadsl111.dll

- apimswincoreprofilel110.dll

- apimswincorertlsupportl110.dll

- apimswincorestringl110.dll

- apimswincoresynchl110.dll

- apimswincoresynchl120.dll

- apimswincoresysinfol110.dll

- apimswincoretimezonel110.dll

- apimswincoreutill110.dll

- apimswincrtconiol110.dll

- apimswincrtconvertl110.dll

- apimswincrtenvironmentl110.dll

- apimswincrtfilesysteml110.dll

- apimswincrtheapl110.dll

- apimswincrtlocalel110.dll

- apimswincrtmathl110.dll

- apimswincrtmultibytel110.dll

- apimswincrtprivatel110.dll

- apimswincrtprocessl110.dll

- apimswincrtruntimel110.dll

- apimswincrtstdiol110.dll

- apimswincrtstringl110.dll

- apimswincrttimel110.dll

- apimswincrtutilityl110.dll

- concrt140.dll

- howdoi.txt

- libmap64.dll

- libxl.dll

- msvcp140.dll

- msvcp140_1.dll

- msvcp140_2.dll

- msvcp140_atomic_wait.dll

- msvcp140_codecvt_ids.dll

- other_licenses.txt

- ucrtbase.dll

- ulha64.dll

- unins000.dat

- vccorlib140.dll

- vcruntime140.dll

- vcruntime140_1.dll

マルウェアは、以下を実行します。

- It affects all existing drives from A: to Z:.

- It checks if the file name contains the string "safe".

- If yes, it registers itself as a service.

- If no,

- It terminates existing service of itself.

- It deletes shadow copies.

- It executes and deletes itself.

- It checks if the system start options is set to safeboot.

- If yes, it starts the service.

- If no,

- It registers itself as a service and enables it in safe mode.

- It forces the Windows to restart in safe mode.

- It reboots the system to perform its malicious routine.

ランサムウェアの不正活動

マルウェアは、以下のフォルダ内で確認されたファイルの暗号化はしません。

- Directories located in %System Root%:

- windows

- perflogs

- recovery

- $recycle.bin

- system volume information

- Directories located in %Program Files%:

- windows

- perflogs

- recovery

- $recycle.bin

- system volume information

- common files

- dvd maker

- internet explorer

- msbuild

- microsoft games

- mozilla firefox

- reference assemblies

- tap-windows

- windows defender

- windows journal

- windows mail

- windows media player

- windows nt

- windows photo viewer

- windows sidebar

- windows portable devices

- microsoft.net

- mozilla maintenance service

- uninstall information

- Directories located in %ProgramData%:

- microsoft

- start menu

- templates

- favorites

(註:%System Root%フォルダは、オペレーティングシステム(OS)が存在する場所で、いずれのOSでも通常、 "C:" です。.. %Program Files%フォルダは、デフォルトのプログラムファイルフォルダです。C:\Program Files in Windows 2000(32-bit)、Server 2003(32-bit)、XP、Vista(64-bit)、7、8、8.1、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\Program Files"です。また、Windows XP(64-bit)、Vista(64-bit)、7(64-bit)、8(64-bit)、8.1(64-bit)、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\Program Files(x86)" です。. %ProgramData%フォルダは、マルチユーザーシステムにおいて任意のユーザがプログラムに変更を加えることができるプログラムファイルフォルダのバージョンです。これには、すべてのユーザのアプリケーションデータが含まれます。Windows Vista、7、8、8.1、2008(64-bit)、2012(64-bit)、10(64-bit)の場合、通常 "C:\ProgramData" です。Windows Server 2003(32-bit)、2000(32-bit)、XPの場合、通常 "C:\Documents and Settings\All Users" です。 )

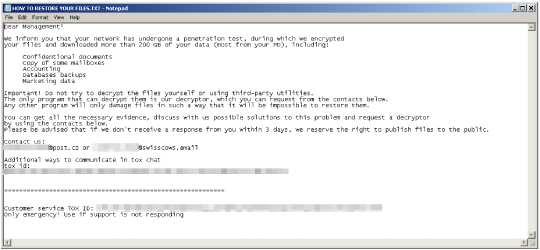

マルウェアが作成する以下のファイルは、脅迫状です。

- {Encrypted Directory}:\HOW TO RESTORE YOUR FILES.TXT

以下のファイル拡張子を持つファイルについては暗号化しません:

- exe

- dll

- sys

- ini

- bat

- lnk

- rdapdylvb

対応方法

手順 1

Windows 7、Windows 8、Windows 8.1、および Windows 10 のユーザは、コンピュータからマルウェアもしくはアドウェア等を完全に削除するために、ウイルス検索の実行前には必ず「システムの復元」を無効にしてください。

手順 2

このマルウェアもしくはアドウェア等の実行により、手順中に記載されたすべてのファイル、フォルダおよびレジストリキーや値がコンピュータにインストールされるとは限りません。インストールが不完全である場合の他、オペレーティングシステム(OS)の条件によりインストールがされない場合が考えられます。手順中に記載されたファイル/フォルダ/レジストリ情報が確認されない場合、該当の手順の操作は不要ですので、次の手順に進んでください。

手順 3

Windowsをセーフモードで再起動します。

手順 4

このマルウェアのサービスを無効にします。

- Service Name: YfFomRpcSsWBSi

- Display Name: Provides Remote Procedure Call features via remotely accessible Named Pipes tJuyRbOi

- Image Path: {Malware File Path}\{Malware file name}

手順 5

このレジストリ値を削除します。

警告:レジストリはWindowsの構成情報が格納されているデータベースであり、レジストリの編集内容に問題があると、システムが正常に動作しなくなる場合があります。

レジストリの編集はお客様の責任で行っていただくようお願いいたします。弊社ではレジストリの編集による如何なる問題に対しても補償いたしかねます。

レジストリの編集前にこちらをご参照ください。

- In HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot\Minimal\VSS

- {Default} = Service

- {Default} = Service

- In HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SafeBoot\Minimal\YfFomRpcSsWBSi

- {Default} = Service

- {Default} = Service

手順 6

以下のファイルを検索し削除します。

- {Malware file path}\{random characters1}.bat

- {Malware file path}\{random characters2}.bat

- {Malware file path}\{random characters3}.bat

- {Malware file path}\{random characters4}.bat

- {Malware file path}\{random characters5}.bat

- {Malware file path}\{random characters6}.bat

- {Malware file path}\{random characters7}.bat

手順 7

コンピュータを通常モードで再起動し、最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、「Ransom.Win64.SNATCH.YADBA.enc」と検出したファイルの検索を実行してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

手順 8

暗号化されたファイルをバックアップから復元します。

ご利用はいかがでしたか? アンケートにご協力ください