Ransom.Linux.AGENDA.YXDKOT

Ransom:Linux/Qilin.A!MTB (MICROSOFT)

Linux

- マルウェアタイプ: 身代金要求型不正プログラム(ランサムウェア)

- 破壊活動の有無: なし

- 暗号化: なし

- 感染報告の有無: はい

概要

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

特定のファイル拡張子を持つファイルを暗号化します。 特定のフォルダ内のファイルを暗号化します。 身代金要求文書のファイルを作成します。 以下のファイル拡張子を持つファイルは暗号化しません。

詳細

侵入方法

マルウェアは、他のマルウェアに作成されるか、悪意あるWebサイトからユーザが誤ってダウンロードすることによりコンピュータに侵入します。

インストール

マルウェアは、以下のプロセスを追加します。

- If the system has sufficient memory resources:

- for I in $(esxcli storage filesystem list |grep 'VMFS-5' |awk '{print $1}'); do vmkfstools -c 10M -d eagerzeroedthick $I/eztDisk; vmkfstools -U $I/eztDisk; done

- for I in $(esxcli storage filesystem list |grep 'VMFS-6' |awk '{print $1}'); do vmkfstools -c 10M -d eagerzeroedthick $I/eztDisk; vmkfstools -U $I/eztDisk; done

- Otherwise:

- for I in $(esxcli storage filesystem list |grep 'VMFS-5' |awk '{print $1}'); do vmkfstools -c 10M -d eagerzeroedthick $I/eztDisk > /dev/null; vmkfstools -U $I/eztDisk > /dev/null; done

- for I in $(esxcli storage filesystem list |grep 'VMFS-6' |awk '{print $1}'); do vmkfstools -c 10M -d eagerzeroedthick $I/eztDisk > /dev/null; vmkfstools -U $I/eztDisk > /dev/null; done"

- esxcfg-advcfg -s 32768 /BufferCache/MaxCapacity

- esxcfg-advcfg -s 20000 /BufferCache/FlushInterval

- esxcli vm process list

- esxcli vm process kill -t force -w %llu

- vim-cmd vmsvc/getallvms

- vim-cmd vmsvc/snapshot.removeall %llu > /dev/null 2>&1

その他

マルウェアは、以下を実行します。

- It avoids terminating the following processes:

- kvm

- qemu

- xen

- It is capable of modifying the motd content.

マルウェアは、以下のパラメータを受け取ります。

- -d | --debug → Enable debug mode (logging level set to DEBUG, disables backgrounding)

- --dry-run → Perform scan for files to be processed. Does not modify them.

- -h | --help → Display list of commands

- -l | --log-level {number} → Set logging level. Values are from 0 for FATAL up to 5 for DEBUG

- --no-df → Ignore configured white-/black- lists of directories

- --no-ef → Ignore configured white-/black- lists of extensions

- --no-ff → Ignore configured white-/black- lists of files

- --no-proc-kill → Disables process kill

- -R | --no-rename → Disables rename of completed files

- --no-snap-rm → Disables snapshot deletion

- --no-vm-kill → Disables VM kill

- -p | --path {string} → Specifies top-level directory for files search

- --password {string} → Password for startup

- -r | --rename → Enables rename of completed files (default)

- -t | --timer {number} → Enabled timed delay before encryption (seconds)

- -w | --whitelist → Use whitelists for inclusion instead of blacklists for exclusion (default behavior)

- -y | --yes → Assume answer 'yes' on all questions (script mode)

ランサムウェアの不正活動

以下の拡張子を持つファイルを暗号化します:$$ DATA $$

- 3ds

- 3g2

- 3gp

- 7z

- aac

- abw

- ac3

- accdb

- ai

- aif

- aiff

- amr

- apk

- app

- asf

- asx

- atom

- avi

- bak

- bat

- bmp

- bup

- bz2

- cab

- cbr

- cbz

- cda

- cdr

- chm

- class

- cmd

- conf

- cow

- cpp

- cr2

- crdownload

- cs

- csv

- cue

- cur

- dat

- db

- dbf

- dds

- deb

- der

- desktop

- dmg

- dng

- doc

- docm

- dot

- dotm

- dotx

- dpx

- drv

- dtd

- dvi

- dwg

- dxf

- eml

- eps

- epub

- f4v

- fnt

- fon

- gam

- ged

- gif

- gpx

- gz

- h264

- hdr

- hpp

- hqx

- htm

- html

- ibooks

- ico

- ics

- iff

- image

- img

- indd

- iso

- jar

- java

- jfif

- jpe

- jpeg

- jpf

- jpg

- js

- json

- jsp

- key

- kml

- kmz

- log

- m4a

- m4b

- m4p

- m4v

- mcd

- mdbx

- mht

- mid

- mkv

- ml

- mobi

- mov

- mp3

- mp4

- mpa

- mpeg

- mpg

- msg

- nes

- numbers

- odp

- ods

- odt

- ogg

- ogv

- otf

- ova

- ovf

- pages

- parallels

- pcast

- pct

- pdb

- pds

- pef

- php

- pkg

- pl

- plist

- png

- pptm

- prproj

- ps

- psd

- ptx

- py

- qcow

- qcow2

- qed

- qt

- r3d

- ra

- rar

- rm

- rmvb

- rtf

- rv

- rw2

- sh

- shtml

- sit

- sitx

- sketch

- spx

- sql

- srt

- svg

- swf

- tar

- tga

- tgz

- thmx

- tif

- tiff

- torrent

- ttf

- txt

- url

- vdi

- vhd

- vhdx

- vmdk

- vmem

- vob

- vswp

- vvfat

- wav

- wbmp

- webm

- webp

- wm

- wma

- wmv

- wpd

- wps

- xhtml

- xlsm

- xml

- xspf

- xvid

- yaml

- yml

- zip

- zipx

マルウェアは、以下のディレクトリ内で確認されたファイルを暗号化します。

- /backup

- /data

- /home

- /kvm

- /media

- /mnt

- /opt/virtualbox

- /srv

- /tmp

- /usr/home

- /usr/local/www

- /var/lib/cassandra

- /var/lib/couchdb

- /var/lib/docker

- /var/lib/elasticsearch

- /var/lib/influxdb

- /var/lib/libvirt

- /var/lib/mongodb

- /var/lib/mysql

- /var/lib/neo4j

- /var/lib/postgresql

- /var/lib/redis

- /var/lib/riak

- /var/lib/vmware

- /var/lib/xen

- /var/mail

- /var/opt/xen

- /var/run/sr-mount

- /var/spool/mail

- /var/vm

- /var/www

マルウェアは、ファイル名に以下の文字列を含むファイルの暗号化はしません。

- basemisc.tgz

- boot.cfg

- bootpart.gz

- features.gz

- imgdb.tgz

- initrd

- jumpstrt.gz

- onetime.tgz

- state.tgz

- useropts.gz

- vmlinuz

マルウェアは、ファイルパスに以下の文字列を含むファイルの暗号化はしません。

- /bin/

- /boot/

- /dev/

- /etc/

- /healthd/

- /lib/

- /lib64/

- /mbr/

- /proc/

- /run/

- /sys/

- /vdtc/

- /vmware/lifecycle/

マルウェアは、暗号化されたファイルのファイル名に以下の拡張子を追加します。

- gQ_UbazLFd

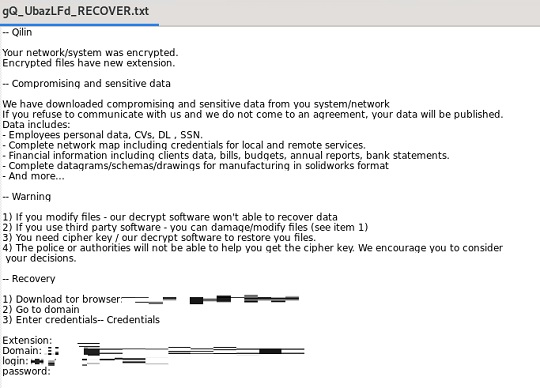

マルウェアが作成する以下のファイルは、脅迫状です。

- {Path to Encrypted File}/gQ_UbazLFd_RECOVER.txt

以下のファイル拡張子を持つファイルについては暗号化しません:

- b00

- b01

- b02

- b03

- b04

- b05

- b06

- b07

- b08

- b09

- t00

- t01

- t02

- t03

- t04

- t05

- t06

- t07

- t08

- t09

- v00

- v01

- v02

- v03

- v04

- v05

- v06

- v07

- v08

- v09

<補足>

インストール

マルウェアは、以下のプロセスを追加します。

- 感染コンピュータに十分なメモリリソースがある場合:

- for I in $(esxcli storage filesystem list |grep 'VMFS-5' |awk '{print $1}'); do vmkfstools -c 10M -d eagerzeroedthick $I/eztDisk; vmkfstools -U $I/eztDisk; done

- for I in $(esxcli storage filesystem list |grep 'VMFS-6' |awk '{print $1}'); do vmkfstools -c 10M -d eagerzeroedthick $I/eztDisk; vmkfstools -U $I/eztDisk; done

- 感染コンピュータに十分なメモリリソースがない場合:

- for I in $(esxcli storage filesystem list |grep 'VMFS-5' |awk '{print $1}'); do vmkfstools -c 10M -d eagerzeroedthick $I/eztDisk > /dev/null; vmkfstools -U $I/eztDisk > /dev/null; done

- for I in $(esxcli storage filesystem list |grep 'VMFS-6' |awk '{print $1}'); do vmkfstools -c 10M -d eagerzeroedthick $I/eztDisk > /dev/null; vmkfstools -U $I/eztDisk > /dev/null; done"

- esxcfg-advcfg -s 32768 /BufferCache/MaxCapacity

- esxcfg-advcfg -s 20000 /BufferCache/FlushInterval

- esxcli vm process list

- esxcli vm process kill -t force -w %llu

- vim-cmd vmsvc/getallvms

- vim-cmd vmsvc/snapshot.removeall %llu > /dev/null 2>&1

その他

マルウェアは、以下を実行します。

- 以下のプロセスの強制終了はしません。

- kvm

- qemu

- xen

- Message Of The Day(MOTD)の内容を変更する可能性があります。

マルウェアは、以下のパラメータを受け取ります。

- -d | --debug → デバッグモードを有効にする(ログレベルをDEBUGに設定し、バックグラウンド処理を無効にする)

- --dry-run → 処理の対象ファイルをスキャンする(ファイルの変更は行わない)

- -h | --help → コマンドの一覧を表示する

- -l | --log-level {数字} → ログレベルを設定する。値は0(FATAL)から5(DEBUG) まで

- --no-df → ディレクトリに対するホワイト/ブラックリストの設定を無視する

- --no-ef → 拡張子に対するホワイト/ブラックリストの設定を無視する

- --no-ff → ファイルに対するホワイト/ブラックリストの設定を無視する

- --no-proc-kill → プロセスの強制終了を無効にする

- -R | --no-rename → 完了したファイルの名前変更を無効にする

- --no-snap-rm → スナップショットの削除を無効にする

- --no-vm-kill → 仮想マシンの強制終了を無効にする

- -p | --path {文字列} → ファイル検索するためのルートディレクトリを指定する

- --password {文字列} → 起動時のパスワード

- -r | --rename → 完了したファイルの名前変更を有効にする(デフォルト)

- -t | --timer {数字} → 暗号化前の時間遅延を有効にする (秒数)

- -w | --whitelist → 使用許可の対象外が登録されたブラックリストではなく、使用許可の対象が登録されたホワイトリストを使用する(デフォルトの動作)

- -y | --yes → すべての質問に「はい」と答えるとみられる(スクリプトモード)

対応方法

手順 1

トレンドマイクロの機械学習型検索は、マルウェアの存在を示す兆候が確認された時点で検出し、マルウェアが実行される前にブロックします。機械学習型検索が有効になっている場合、弊社のウイルス対策製品はこのマルウェアを以下の機械学習型検出名として検出します。

- Troj.ELF.TRX.XXELFC1DFF044

手順 2

最新のバージョン(エンジン、パターンファイル)を導入したウイルス対策製品を用い、ウイルス検索を実行してください。「Ransom.Linux.AGENDA.YXDKOT」と検出したファイルはすべて削除してください。 検出されたファイルが、弊社ウイルス対策製品により既に駆除、隔離またはファイル削除の処理が実行された場合、ウイルスの処理は完了しており、他の削除手順は特にありません。

手順 3

暗号化されたファイルをバックアップから復元します。

ご利用はいかがでしたか? アンケートにご協力ください