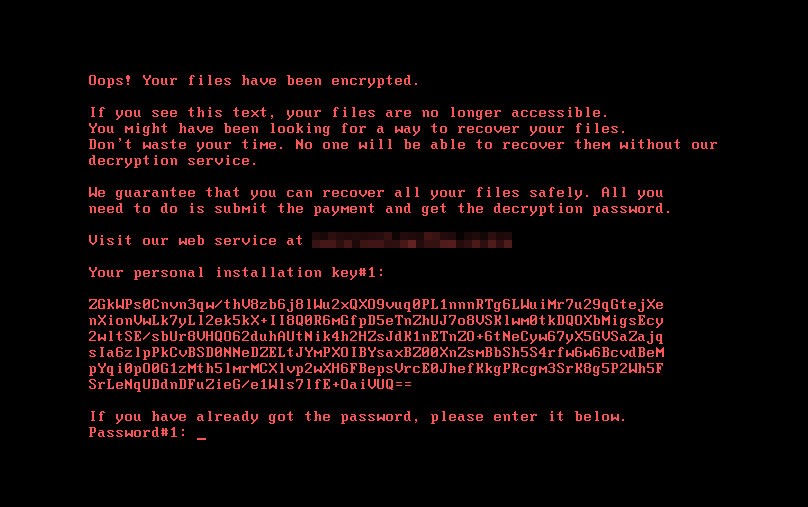

在出現勒索程式攻擊時會發生甚麼事?

勒索程式會破壞關鍵資料

勒索程式會對業務帶來破壞性影響,因為它會破壞關鍵資料。在進行攻擊時,勒索程式會掃瞄重要檔案,並會採用強大的加密工具將它加密至不能還原的狀況,較其他惡意程式更快癱瘓一家機構。

勒索程式如何開始攻擊

大部份勒索程式攻擊源於一個惡意電郵,其內通常包括一個指向攻擊者控制網站的連結,以誘使用戶下載惡意程式。它亦可能包含一個惡意附件,在用戶打開時便會下載勒索程式。

歹徒通常使用 Microsoft Office 文件作附件,因為 Office 擁有 Visual Basic for Applications(VBA)介面,讓歹徒可以編寫文本。但新版本的 Office 已經停用這個在打開檔案時自動執行巨集指令的功能。惡意程式會指示用戶執行指令,而很多用戶都會遵從。這亦是惡意巨集依然非常危機的原因。

Office 的巨集會從歹徒的伺服器下載勒索程式,並在本機上運行,它會掃瞄網絡及本機硬盤以找出關鍵檔案並將之加密。加密通常以 128 或 256 bit 的進階密碼標準(AES)密碼術進行,令它難以被暴力破解。有些勒索程式更會使用如 Rivest-Shamir-Adleman(RSA)的公用 / 私用密碼匙。

復原數據及移除勒索程式

勒索程式開發者都會內建功能,防止用戶在支付贖金前移除此程式。有些歹徒更會利用屏幕鎖來阻止用戶登入 Windows 桌面。由於用作加密檔案的密碼術數據庫受到保護,因此即使惡意程式被移除,有關數據依然在加密狀態及不能被存取。

美國聯邦調查局一直都建議受影響機構不要支付贖金。雖然有些專家表示支付贖金真的可以解密檔案,不過亦有情況是歹徒在收款後並沒有發放解密匙,令遇襲機構同時面對無檔案可用及金錢損失。用戶雖然可以移除勒索程式,但除非擁有備份檔案,否則在未付贖金情況下要復原檔案基本上是不可能的。

大部份反惡意程式廠商都有補丁或可下載方案來移除勒索程式。在清理惡意程式後,用戶可從備份中復原檔案,亦可以將電腦恢復至原廠設定,令電腦回復至最初購買時的模樣。不過用戶也需要重裝所有第三方軟件。

英國保安公司 Sophos Group 識別的 Ryuk 攻擊流程及攻擊鏈。參看圖表

勒索程式防護

您可以採取多個方法保護裝置及數據免受勒索程式攻擊。由於感染通常始於惡意電郵,所以防護也要從掃瞄所接收電郵是否含有可疑連結及附件開始。假如發現可疑情況,保安方案應可隔離訊息,以阻止它抵達用戶的郵箱。

在網絡上的內容過濾也是有效的方法,它可以防止用戶登入歹徒控制的網站。結合電郵過濾,內容過濾也是有效方法阻止勒索程式及大部份惡意程式進入內部網絡。

用戶應該在所有網絡裝置上使用反惡意程式軟件,包括智能手機。這個保安軟件可以阻止勒索程式加密檔案及在它發動攻擊前將之移除。假如機構採用自攜裝置政策,在用戶裝置上也需要使用經核准的反惡意程式應用系統。

用戶培訓也是主動防護勒索程式的好方法。由於勒索程式通常透過釣魚電郵及社交工程來開始攻擊,培訓用戶如何識別攻擊可以與其他反惡意程式措施相輔相成,令風險大為降低。假如反惡意程式失效,已受訓練識別攻擊的用戶亦不會輕易受騙執行惡意檔案。

勒索程式例子

不同類型的勒索程式仍在對業務機構造成影響,雖然它對全球的威脅已逐漸減退,但仍然在針對未有設置有效保護的個人或機構來詐財。

其中一個最先出現並影響全球的勒索程式是 CryptoLocker,它專門針對 Windows 裝置,並在 2014 年大為流行。攻擊通常始於附帶惡意附件的電郵,然後會以非對稱(RSA)公用 / 私用匙加密法來加密重要檔案。

Locky 是勒索程式利用社交工程進行攻擊的例子,它在 2016 年出現,透過附帶在電郵的惡意 Word 檔案來進行攻擊。用戶打開檔案時會發現內容看似亂碼,並只會看到一個要求啟用巨集的訊息。當用戶啟用巨集及再次打開檔案後,Locky 便會被執行。

Bad Rabbit 是用戶自動下載惡意程式的例子。它通常假裝為 Adobe Flash 更新檔案來進行擴散。在執行惡意程式後,它會加密檔案及重啟系統,然後 Bad Rabbit 會阻止電腦啟動,並會展示訊息要求贖金以解密檔案。

防範勒索程式攻擊

以上只是部份仍然困擾機構的勒索程式的例子,勒索程式開發人員會持續不斷發明新方法來綁架檔案勒索贖金。假如您了解勒索程式的運作,您就可以作出適當的防護。您可以利用有效率的反惡意程式、用戶培訓及電郵過濾阻截惡意訊息,防止勒索程式攻擊。