SFIDE

Zero Trust in ambito operativo

L'approccio Zero Trust è complesso. Richiede una comprensione completa delle risorse di rete, del comportamento degli utenti e dei flussi di dati. Senza visibilità in queste aree, l'identificazione e la gestione dei potenziali rischi per la sicurezza possono lasciare le aziende vulnerabili agli exploit. I sistemi, le applicazioni e i dispositivi legacy rendono difficile la valutazione del rischio in tutta l'azienda.

In che modo le organizzazioni stanno sviluppando le loro strategie Zero Trust:

ESG ha intervistato 379 professionisti dell'IT e della cybersecurity in Nord America che si occupano di tecnologia e processi a supporto dell'approccio Zero Trust. Punti chiave:

- Riduzione media di 675.000 dollari dei costi di sicurezza.

- Riduzione del numero di violazioni dei dati del 34% e di incidenti informatici del 32%.

- Riduzione del tempo medio di risposta (MTTR) di 10 giorni!

Valutare con precisione l'esposizione al rischio

È fondamentale avere una conoscenza approfondita dei rischi potenziali e dell'esposizione della tua azienda. Conoscere questi rischi può aiutarti a prendere decisioni informate e ad adottare misure proattive per mitigarli. L'incertezza o la mancanza di conoscenza possono rendere vulnerabile la tua azienda.

Implementazione di strategie Zero Trust

Consolidare la visibilità e condurre valutazioni del rischio in tempo reale, integrando persone, processi e tecnologie, è un compito arduo. Senza le giuste risorse e competenze interne, può essere ancora più difficile.

Trovare la dimensione giusta

L'implementazione di un modello Zero Trust e l'integrazione delle tecnologie esistenti possono rappresentare una sfida se manca un approccio di piattaforma che consolidi la visibilità e l'analisi in tutta l'azienda.

SOLUZIONI

Semplifica la sicurezza basata sull'approccio Zero Trust con Trend Vision One

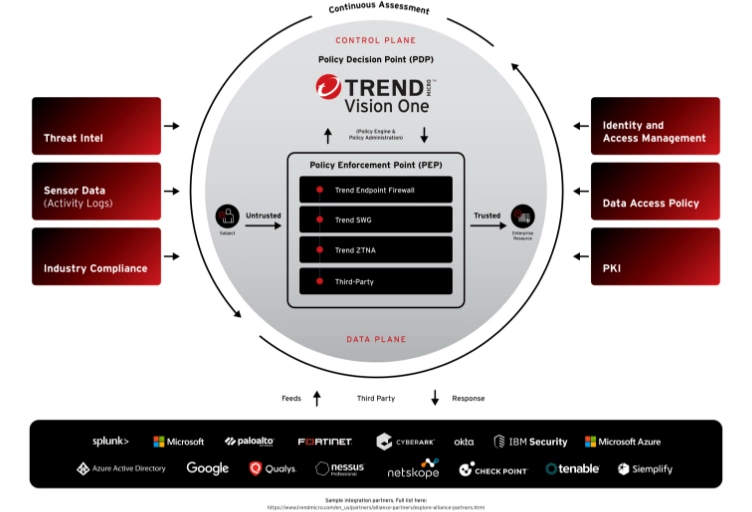

Inizia con una solida base di architettura Zero Trust allineata alle best practice del settore. Comprendi la tua superficie di attacco, valuta il rischio in tempo reale e regola i criteri per rete, workload e dispositivi da un'unica console. Integra le migliori tecnologie del nostro ecosistema di partner per rendere operativo l'approccio Zero Trust.

Individua ogni entità

Garantisci una trasparenza completa e mantieni un inventario accurato e in tempo reale di tutte le risorse. Rileva i domini, gli indirizzi IP, le applicazioni cloud-based, lo storage su cloud, i container e le attività di individui e dispositivi accessibili pubblicamente su reti aziendali esterne e interne.

Valuta con precisione tutti i rischi

Comprendi il rischio complessivo dell'azienda e approfondisci i fattori di rischio e le considerazioni specifiche, tra cui la criticità delle risorse, le vulnerabilità, la postura di sicurezza, l'attività delle minacce e l'esposizione. Sfrutta la valutazione automatica dei rischi, i trend e i benchmark di settore per identificare le iniziative e le azioni di sicurezza prioritarie.

Centralizza ogni azione

Semplifica la sicurezza e riduci la complessità dell'approccio Zero Trust. Monitora, gestisci, regola ed esegui facilmente i controlli di sicurezza basati sui dati. Alleggerisci il carico dei team e concentrati su attività di livello superiore grazie all'automazione e all'orchestrazione, il tutto da un'unica console.

Arricchisci le soluzioni di sicurezza esistenti

Aumenta l'efficienza dei processi attuali e integra le tecnologie best-in-class nuove o esistenti con il nostro elenco sempre più ampio di partner. Il nostro approccio a piattaforma che favorisce lo sviluppo di un ecosistema, consolida le principali implementazioni Zero Trust come SWG, CASB e ZTNA con le soluzioni XDR e di gestione della superficie di attacco attraverso integrazioni e API di terze parti per offrire flessibilità e facilitare l'adozione.

Architettura Zero-Trust

Definisci un livello di sicurezza più forte e resiliente

Proteggi, previeni, rileva e colma rapidamente le lacune di sicurezza con un approccio Zero Trust. Esplora i tuoi specifici casi d'uso zero-trust con gli esperti Trend.

Proteggi la forza lavoro ibrida

Blocca automaticamente le connessioni in base all'uso del machine learning, di policy personalizzate e della valutazione dinamica del rischio. Mantieni le best practice di configurazione, applica le policy e i controlli di sicurezza e previeni i movimenti laterali di attività non autorizzate. L'approccio Zero Trust riduce il rischio di violazione dei dati limitando l'esposizione dei dati sensibili solo a chi ne ha assolutamente bisogno.

Garantisci un accesso sicuro

Sviluppa un quadro di sicurezza Zero Trust flessibile e adattato alla tua organizzazione. Crea regole statiche (privilegio minimo) e dinamiche (condizionali) per gruppi di utenti e accessi specifici, controlli specifici per le applicazioni, criteri basati sul tempo, accesso basato sulla geolocalizzazione, restrizioni sullo stato della sicurezza dei singoli dispositivi e criteri basati sul punteggio di rischio.

Ottieni una visibilità estesa

Utilizza i dati sulle attività di reti, workload, applicazioni SaaS e workstation per valutare i rischi. Blocca in modo proattivo i malware noti, le vulnerabilità sfruttabili della rete, comprese quelle Zero Day, e le tecniche di esfiltrazione attraverso il monitoraggio continuo, il rilevamento delle anomalie e la protezione preventiva dalle minacce.

Ottimizza la cyber insurance

Ottieni premi assicurativi più vantaggiosi dimostrando che la tua organizzazione gestisce in modo proattivo il rischio e previene gli attacchi informatici con un approccio Zero Trust. Fornisci la prova dell'autenticazione a più fattori (MFA), della microsegmentazione della rete e della valutazione e del monitoraggio continui del rischio.

Riduci la complessità

Ottieni significativi vantaggi aziendali e operativi e supporta una strategia Zero Trust consolidando gli strumenti di cybersecurity. Riducendo la complessità dovuta alla gestione di più soluzioni, le aziende possono minimizzare i costi e ridurre la complessità operativa e di conformità grazie alla gestione unificata delle policy.

Il tuo è un caso d'uso specifico?

Contatta i nostri esperti

"Le organizzazioni che iniziano il loro percorso ZT [Zero Trust] e hanno bisogno di una soluzione per una visibilità avanzata e l'analisi per stabilire un punto di partenza dovrebbero valutare Trend Micro."

STATISTICHE DI SETTORE

L'impatto dei punti ciechi

Le aziende si trovano ad affrontare sfide significative a causa della superficie di attacco digitale in costante evoluzione. Allineandosi alle best practice Zero Trust e implementando controlli ingegnerizzati in un'unica piattaforma, le organizzazioni possono raggiungere un livello di sicurezza più forte e più resiliente. Questo approccio consente di colmare efficacemente le lacune di sicurezza, soddisfacendo al contempo in modo proattivo i requisiti normativi e di conformità e portando a un ambiente digitale più sicuro e solido.

39%

delle organizzazioni è in difficoltà di fronte all'evoluzione della superficie di attacco digitale

Trend Micro

10%

delle imprese dovrebbero implementare programmi basati su un approccio Zero Trust entro il 2026

Gartner

51%

delle organizzazioni hanno adottato delle strategie di sicurezza Zero Trust

Ponemon

62%

degli intervistati ha riscontrato un miglioramento "significativo" della sicurezza con l'adozione di una strategia Zero Trust

Trend Micro

UNISCITI A 500 MILIONI DI UTENTI

Il tuo percorso verso l'approccio Zero Trust è complesso.

Affidalo agli esperti.