Natywne wykrywanie i reagowanie we wszystkich warstwach zabezpieczeń

Uzyskaj lepszą widoczność, pozbądź się silosów danych, szybciej i dokładniej wykrywaj zagrożenia i reaguj na nie dzięki natywnej integracji widoków, analiz i przepływów pracy w wielu operacjach.

WYKRYWANIE, BADANIE I REAGOWANIE

Pozbądź się silosów danych i zoptymalizuj operacje zabezpieczeń w jednym widoku

XDR for Cloud

XDR dla poczty e-mail

Trend Vision One™ — XDR dla poczty e-mail rozszerza funkcje wykrywania i reagowania na konta chmurowe. Sprawdza pocztę e-mail użytkownika, dzienniki zagrożeń i zachowania użytkowników w celu powiązania podejrzanej aktywności z dodatkowymi informacjami, by zareagować i podjąć działania naprawczych.

XDR dla punktów końcowych

XDR dla Sieci

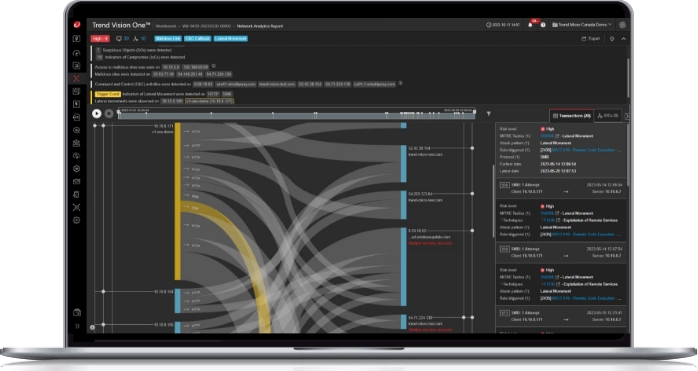

Trend Vision One™ — XDR dla Sieci zapewnia zespołom ds. bezpieczeństwa zaawansowane techniki AI/ML, korelowanie danych i procesy, by wyeliminować martwe punkty na niezarządzanej powierzchni ataku w sieci.

XDR dla OT

Trend Vision One™ — XDR dla OT rozszerza funkcje wykrywania i reagowania na urządzenia OT, zapewnia całościowy przegląd środowisk OT i IT na jednej platformie, umożliwiając organizacjom uzyskanie pełnej widoczności cyberzagrożeń, skonsolidowanych alertów oraz widoku incydentów zarówno na poziomie urządzenia, jak i sieci.

Ujednolicona platforma

Najlepsza analiza bezpieczeństwa

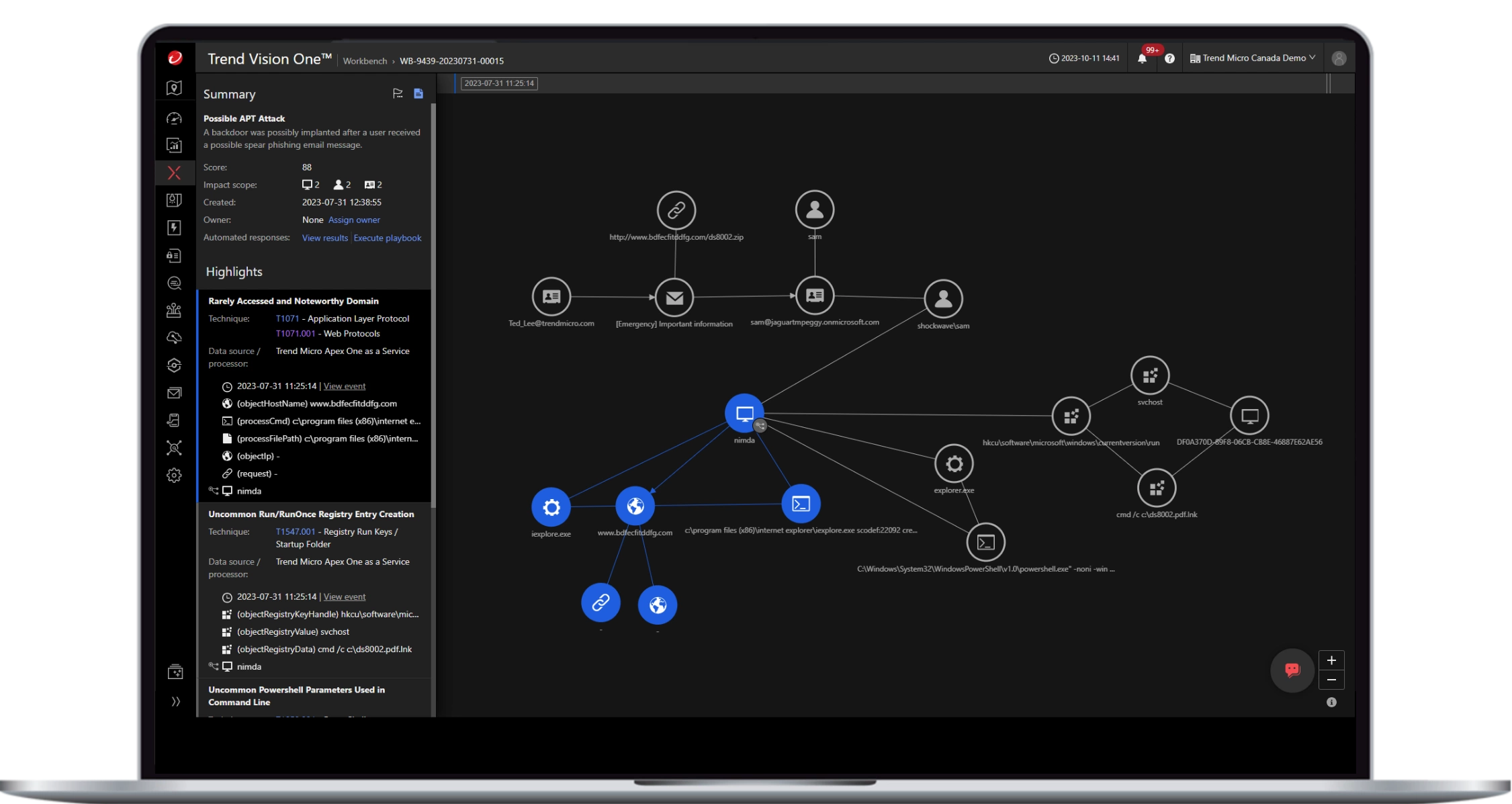

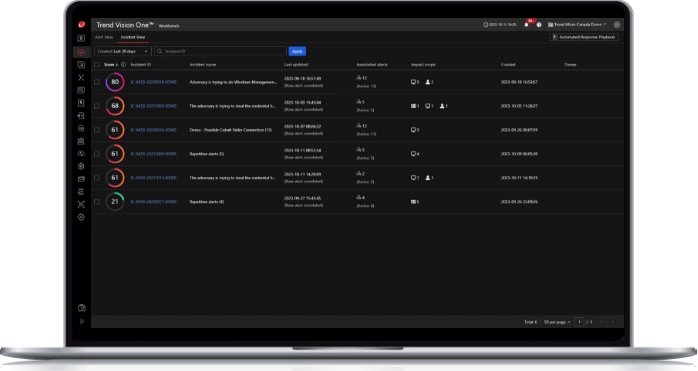

Koreluj zdarzenia o niskim poziomie pewności na różnych wektorach bezpieczeństwa, by szybko wykrywać złożone, wielowarstwowe ataki. Zapewnij pełny kontekst i zrozumienie telemetrii aktywności w różnych warstwach zabezpieczeń. Liczne reguły, filtry i techniki analizy, w tym stosy danych i machine learning, umożliwiają wczesne i dokładne wykrywanie zagrożeń. Narzędzia do wczesnego wykrywania zagrożeń analizują dane, przewidują ryzyko i ostrzegają zespoły bezpieczeństwa zanim dojdzie do incydentu.

Optymalizacja bezpieczeństwa na wielu frontach

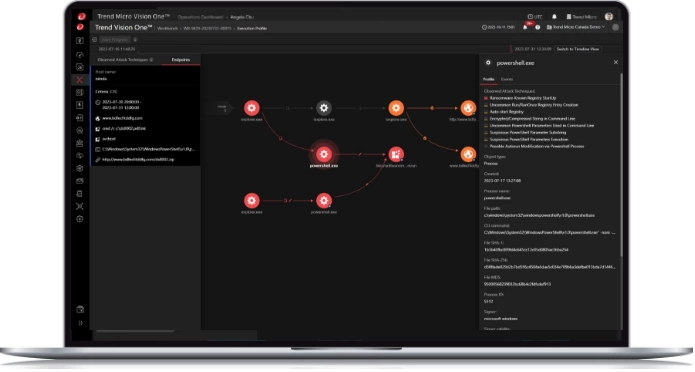

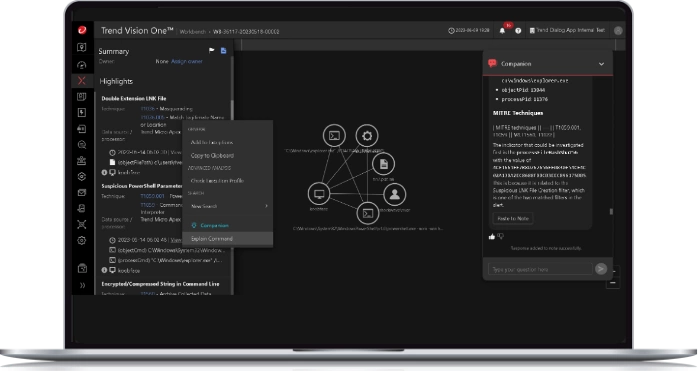

Wizualizacja pełnego przebiegu ataku przy użyciu interaktywnych wykresów i mapowania MITRE ATT&CK wraz z uproszczonymi technikami wyszukiwania umożliwiają skalowanie znajdowania i badania zagrożeń. XDR automatycznie zestawia poszczególne fragmenty złośliwych działań, dając pełny obraz wszystkich warstw bezpieczeństwa.

Zaplanuj i zautomatyzuj reakcję na sygnały z różnych czujników za pomocą szablonów i niestandardowych playbooków bezpieczeństwa. Dzięki zwięzłym raportom analitycy mogą zrobić więcej przy mniejszym wysiłku.

Bezproblemowa integracja

Trend Micro XDR bezproblemowo współpracuje z posiadanym arsenałem zabezpieczeń za pomocą szerokiego i rosnącego ekosystemu integracji. Wzbogaca analizy, optymalizuje procesy i przepływy pracy. Do tego ekosystemu należą m.in. SIEM, SOAR, zarządzanie tożsamością i dostępem, firewall, threat intelligence, zarządzanie usługami IT oraz technologie zgłaszania problemów.

Najlepsza w branży globalna analiza zagrożeń z zaawansowaną korelacją

Globalna analiza zagrożeń z Trend Micro™ Smart Protection Network™ w połączeniu ze stale uaktualnianymi regułami i modelami wykrywania maksymalizuje możliwości XDR.

Najlepszy na rynku zakres sygnałów z natywnych czujników w połączeniu z danymi od zewnętrznych dostawców zasila modele analiz i wykrywania naszego rozwiązania XDR. Kompleksowa widoczność pozwala lepiej zrozumieć, gdzie zaczął się atak, i zareagować, zanim dojdzie do włamania.

Ujarzmij generatywną AI

Wprowadź do swoich SOC generatywną AI, by szybciej reagować na zdarzenia. Companion AI to asystent dla analityków na wszystkich poziomach umiejętności. Pozwala wzmocnić procesy bezpieczeństwa, zwiększyć produktywność i przyspieszyć wykrywanie zagrożeń, reagowanie na nie oraz zarządzanie cyberryzykiem. Asystent oparty na dużych modelach językowych (Large Language Model, LLM) pozwala lepiej zrozumieć złożone działania związane z ryzykiem.

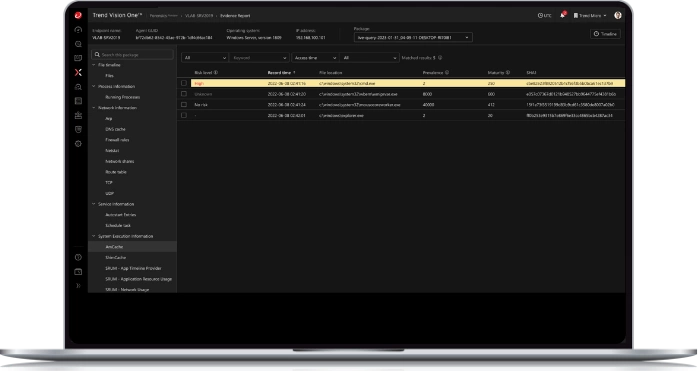

Badanie danych dowodowych i reagowanie na incydenty

Z poziomu jednej konsoli zespoły ds. bezpieczeństwa mogą wspomagać wykrywanie, badanie i reagowanie zaawansowaną analizą materiału dowodowego. Trend Vision One — Forensics nie wymaga wdrażania i bezproblemowo współpracuje z natywnymi czujnikami. Upraszcza obsługę, zapewniając szybsze i skuteczniejsze badanie materiału dowodowego oraz reagowanie na incydenty.

Zarządzane usługi XDR oferują spokój

Trend Service One™ oferuje fachową obsługę produktów i bezpieczeństwa poprzez połączenie całodobowego wsparcia premium, zarządzanej usługi Trend Micro™ XDR i reagowania na incydenty, zapewniając wsparcie w całym cyklu życia rozwiązania i klienta.

Realizuj cele biznesowe za pomocą Trend Vision One™

Według ESG organizacje, które korzystają z Trend Micro One:

Ponad 2,43 mln

Średnie oszczędności dzięki ograniczeniu odpływu klientów

65%

Krótszy czas utrzymywania się zagrożenia

Ponad 1,3 mln

Średnie oszczędności dzięki mniejszemu wystawieniu na ryzyko

Najlepsza wydajność na rynku

Lider w rankingu Forrester Wave™ „Endpoint Detection and Response”, 2 kw. 2022 r.

Osiągnięto 100% wskaźnika ochrony

Lider w rankingu Forrester Wave™ „Analiza i widoczność sieci”, 2 kw. 2023 r.

Firma Trend Micro uzyskała status lidera w raporcie The Forrester New Wave™: Rozszerzone wykrywanie i reagowanie (XDR), 4 kw. 2021

DOŁĄCZ DO PONAD 500 TYS. KLIENTÓW NA CAŁYM ŚWIECIE

Zrób pierwszy krok