Glossar Cloud-nativer Technologien

Dieser Leitfaden hilft Ihnen, Cloud-native Dienste und ihre Vorteile besser zu verstehen.

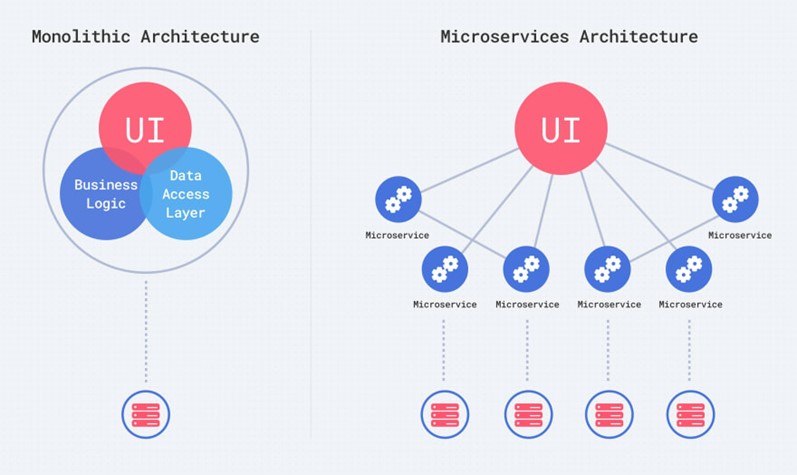

Eine monolithische Anwendung ist eine logische ausführbare Datei, die in Form einer einzelnen Entität erstellt und bereitgestellt wird. Diese enthält alle Funktionen, einschließlich Benutzeroberfläche, Geschäftslogik, Datenzugriffscode usw.

Der Start einer neuen Anwendung als kleine, einzelne Entität vereinfacht Entwicklung, Bereitstellung und Testung.

Nicht modular: ein Technologiestapel, der schwierig zu aktualisieren und skalieren ist (Aktualisieren/Modernisieren bestimmter Funktionen der Anwendung).

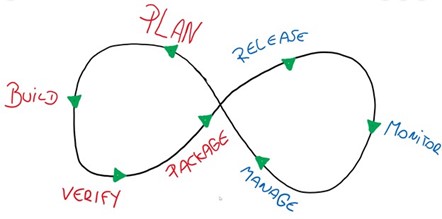

DevOps ist eine Methode der Anwendungsentwicklung, bei der Gruppen von Technikern kleine Komponenten besitzen (statt großer Teile einer Anwendung) und die stark auf Automatisierung setzt.

- Das verringert die Anzahl der Übergaben, die Vorlaufzeit bzw. ineffiziente Warteschlangen, Codierungsfehler, Freigabezeit und das Bereitstellungsrisiko.

- Es verbessert die Qualität und Zuverlässigkeit des Codes.

Kontinuierliche Integration (CI) bzw. kontinuierliche Bereitstellung (CD)

- Kontinuierliche Integration – die möglichst häufige Übertragung/Integration von Codeänderungen für eine Anwendung und deren umfassende Prüfung vor der Implementierung. DevOps-Tools können bei der Zusammenführung von Code helfen, da es oft zu widerstreitenden Änderungen kommt, wenn viele Einzelpersonen Änderungen durchführen. Die Prüfung und Optimierung der Codequalität zu zentralisieren, beschleunigt die Entwicklung.

- Kontinuierliche Bereitstellung – automatische Weiterleitung der Änderungen an die Test- und Produktionsumgebungen, nachdem neue Änderungen an einer Anwendung durch CI geprüft und validiert wurden. Entwickler können sich auf die Entwicklung konzentrieren, und die Feedbackschleife mit Kunden wird beschleunigt.

Eine Microservices-basierte Anwendung besteht aus unabhängigen Komponenten, die jeweils einen Anwendungsprozess als Dienst ausführen. Sie hängen lose zusammen und kommunizieren über APIs.

- Die lose Verknüpfung vereinfacht es, Änderungen umzusetzen und Dienste hinzuzufügen, ohne dass die gesamte Codebasis betroffen wäre.

Eine Microservices-Architektur ist wichtig – ohne sie kann man zwar Cloud-native Technologien wie Container nutzen, aber die vielen Vorteile einer derartigen Architektur nicht ausschöpfen.

Code-Repositorys enthalten allen Code, die gesamte Dokumentation, alle Notizen und alle weiteren Ressourcen zur Unterstützung eines Softwareentwicklungsprojekts.

Private Repositorys sind nur für Personen innerhalb eines Unternehmens zugänglich. Angepasster oder proprietärer Code wird üblicherweise in einem privaten Repository verwahrt, damit die Öffentlichkeit oder Wettbewerber keinen Zugriff auf diese Informationen haben.

Öffentliche Repositorys sind öffentlich zugänglich und werden oft für die Zusammenarbeit und den Input vieler verschiedener Personen genutzt. Ihr Vorteil liegt darin, dass man sich viel Zeit für die Entwicklung angepassten Codes sparen kann, wenn eine entsprechende Lösung bereits in einem öffentlichen Repository vorhanden ist.

Quellcode, den jeder einsehen, anpassen und verbessern kann; dies macht über 80 % der Codebasis moderner Anwendungen aus.

Zu unterscheiden von proprietärer Software, die nur Verfasser einsehen, anpassen und verbessern können. Jeder kann Open-Source-Software einsetzen, für die Nutzung proprietärer Software muss dagegen eine Vereinbarung unterzeichnet werden.

Um sicherzustellen, dass Open-Source-Komponenten (und möglicherweise unbekannte Unterkomponenten), die in die Codebasis eines Unternehmens eingebracht werden, keine Schwachstellen oder Probleme mit sich bringen, werden oft Tools zur Analyse der Softwarezusammensetzung (SCA-Tools) verwendet.

SCA – erkennt und verfolgt Open-Source-Komponenten in der Codebasis eines Unternehmens und hilft Entwicklern bei deren Verwaltung und Aktualisierung. Im Lebenszyklus der Softwareentwicklung gibt es viele Automatisierungsgrade, beispielsweise die Auswahl und Aktualisierung von Repositorys. Es ist einfacher und effizienter, Probleme von Open-Source-Komponenten so früh wie möglich im Lebenszyklus der Softwareentwicklung zu erkennen, lange bevor die Bereitstellung in der Produktion erfolgt.

- Wichtig ist, dass Entwickler die Auswirkungen der Abhängigkeit von Open-Source-Software auf das Unternehmen verstehen. Aber auch Sicherheitsteams sollten mit dem Gesamtrisiko für das Unternehmen in Bezug auf Open-Source-Software vertraut sein.

- Trend Micro Cloud One™ – Open Source Security erlaubt den Verantwortlichen für Sicherheitsprozesse, Schwachstellen in Open-Source-Code und Lizenzrisiken über Anwendungskomponenten hinweg zu erkennen, um die Transparenz zu optimieren. Sicherheitsteams sollten Open-Source-Risiken in die allgemeine Diskussion über Risiken einbeziehen. Sie sollten wissen, wie direkte oder indirekte Abhängigkeiten die Software-Materiallisten, Angriffsflächen und das allgemeine Sicherheitsprofil beeinflussen.

- Das heißt nicht, dass Sicherheitsvorkehrungen den Betrieb verlangsamen müssen – stattdessen sollte ein SCA-Tool eingesetzt werden, das sich in vorhandene Werkzeuge zur Anwendungsentwicklung und Bereitstellung integrieren lässt. Anwendungen sind nie perfekt, weshalb es entscheidend ist, die dringendsten Schwachstellen zu priorisieren, statt Entwickler und DevOps-Teams zu überfordern. Letztendlich sollten sich die Interaktionen der Entwickler mit diesem Tool nahtlos in ihre anderen täglichen Aufgaben einfügen.

- Skalieren Sie Open-Source-Sicherheit zusammen mit Ihrem Entwicklungsteam und bezahlen Sie pro Projekt oder Manifest-Datei.

Cloud-native Anwendungen sind üblicherweise auf die korrekte Funktion der zugrunde liegenden Cloud-Infrastruktur angewiesen. Infrastructure as Code (IaC) ermöglicht die automatische Bereitstellung der Ressourcen, die für die Ausführung der Anwendung erforderlich sind.

IaC ist lediglich Code (in Form einer Vorlage). Daher können Sie Ihre DevOps-Prozesse in ähnlicher Weise anwenden, um eine automatisierte, konsistente und wiederholbare Bereitstellung der Cloud-Infrastruktur zu erreichen, die kontinuierlich verbessert und bereitgestellt wird.

Sicherzustellen, dass die Einstellungen und Konfiguration Ihrer „Live“-Infrastruktur nicht vom vorgesehen Zustand abweichen, kann bei manuellen Änderungen schwierig sein.

Nutzen Sie mit Trend Micro Cloud One™ – Conformity die Vorteile der Verlagerung von Sicherheit und Konformität in die früheste Phase der CI/CD-Pipeline. Mit dem als IaC bereitgestellten Template Scanner von Trend Micro können Sie Vorlagen während der Kodierung sofort über die Conformity-API ausführen.

Dies ermöglicht, Fehlkonfigurationen automatisiert und proaktiv zu verhindern. Sie können beruhigt davon ausgehen, dass der zugrunde liegende Code Ihrer Cloud-Infrastruktur, etwa das AWS Well Architected Framework, Branchenstandards entspricht und gesetzeskonfom ist.

Der Conformity Template Scanner für Infrastructure as Code ist ohne Aufpreis enthalten. Sie können Ihre Vorlagen beliebig oft auf potenzielle Risiken scannen, bevor Sie Infrastruktur bereitstellen.

Objektspeicherung in der Cloud ist eine elastische und flexible Möglichkeit, unstrukturierte Daten zu lagern. Dies ist besonders bei unterstützenden Cloud-nativen Anwendungen nützlich, die auf eine skalierbare Infrastruktur angewiesen sind.

Die Nachverfolgung von Daten in großem Maßstab ist keine einfache Aufgabe. Darum bieten viele Objektspeicherdienste verschiedene Formen der Objektkennzeichnung mit anpassbaren Metadaten.

- Dies kann verwendet werden, um mit nachgelagerten Workflows zu kommunizieren, Regeln zum Lebenszyklus (für Aufbewahrung, Löschung usw.) anzuwenden und Erkenntnisse über Cloud-Kosten und die Sicherheitslage zu gewinnen.

Die zunehmende Verwendung von Objektspeicherung bringt neue Angriffsvektoren ins Spiel, die gegenüber bösartigen Dateien verwundbar sind. Trend Micro Cloud One™ – File Security schützt Ihre nachgelagerten Arbeitsabläufe. Dazu dienen Malware-Scans, Integration mit angepassten Cloud-nativen Prozessen, breit aufgestellte Unterstützung für Cloud-Storage-Plattformen und weitere innovative Techniken. Sie können sich darauf verlassen, dass die Übertragung Ihrer Daten in Ihre Cloud-Umgebung Ihre internen Systeme oder Ihre externe Reputation nicht beeinflussen wird.

Skalieren Sie Ihre Sicherheit mit File Security parallel zu Ihrem wachsenden Cloud-Objektspeicher und bezahlen Sie pro gescanntem Objektspeicher-Repository – bei geringeren Preisen für kleine Repositorys.

Cloud-Workload ist ein generischer Begriff für Anwendungen bzw. Computing-Aufgaben, die in der Cloud ausgeführt werden.

Diese Weiterentwicklung von virtuellen Servern schließt Container, serverlose Funktionen, Datenbanken und andere Dienste ein, die Cloud-basierte Ressourcen verbrauchen.

Traditionelle Cloud-Workload-Dienste bieten jetzt viele weitere Wahlmöglichkeiten. Dazu gehören Betriebssysteme, Prozessortypen und -konfigurationen sowie maßgeschneiderte Compute-Angebote für künstliche Intelligenz, Machine Learning und High Performance Computing (HPC).

Die Vorteile von Hybrid-Cloud-Computing sind vielfältig, jedoch gibt es auch neue Risiken und Gefahren. Unternehmen müssen Gesetzeskonformität gewährleisten und gleichzeitig eine einheitliche Sicherheit für alle Workloads aufrechterhalten – ob auf physischen Servern, in der Cloud oder als Container.

Trend Micro Cloud One™ – Workload Security bietet umfassende Erkennung und Schutz in Form einer integrierten Lösung, speziell für Server-, Cloud- und Containerumgebungen. Workload Security ermöglicht gleichbleibende Sicherheit für Workloads aller Arten. Es bietet zudem einen umfangreichen Satz APIs für die Automatisierung der Sicherheit und die Entlastung Ihrer Teams.

Network Security Tools wie hostbasierte Intrusion-Prevention-Systeme und Schwachstellenscans erkennen und stoppen netzwerkbasierte Angriffe und schützen verwundbare Anwendungen und Server. Gleichzeitig vereiteln File Integrity Monitoring, Anti-Malware und Verhaltensanalysen gezielte Angriffe und decken verdächtige Aktivitäten auf.

Cloud-natives virtuelles Patching analysiert und blockiert bösartige Aktivitäten von geschäftskritischem Verkehr. Es entdeckt und verhindert das Eindringen von Bedrohungen, vereitelt Angriffe auf webseitige Anwendungen und schützt flexibel Cloud-basierte Netzwerke, Workloads und Container. Die Nutzung von TLS-Verschlüsselung und Research der Zero Day Initiative ermöglicht, schnell auf Bedrohungen zu reagieren, die bekannte und unbekannte Schwachstellen ausnutzen. Dies geschieht, ohne Ihre Anwendungen zu verlangsamen.

Workload Security skaliert automatisch mit Ihren Workloads und schützt Ihre Cloud durchgehend, egal wie sie sich verändert. Sie bezahlen pro geschützter Workload-Stunde innerhalb Ihrer Multi-Cloud-Umgebung, wobei kleinere Workloads weniger kosten.

Container sind eine Art Softwarepaket, das alle notwendigen Elemente (Konfigurationsdateien, Bibliotheken, Abhängigkeiten usw.) enthält, um auf jeder Infrastruktur zu laufen, wobei die Anwendungsschicht abstrahiert wird.

Traditionell wurden Anwendungen in einer spezifischen Computing-Umgebung entwickelt, weshalb ihre Ausführung in einer anderen Umgebung oft zu Fehlern führte. In einer containerisierten Architektur können Entwickler schneller entwickeln – mit weniger Fehlern.

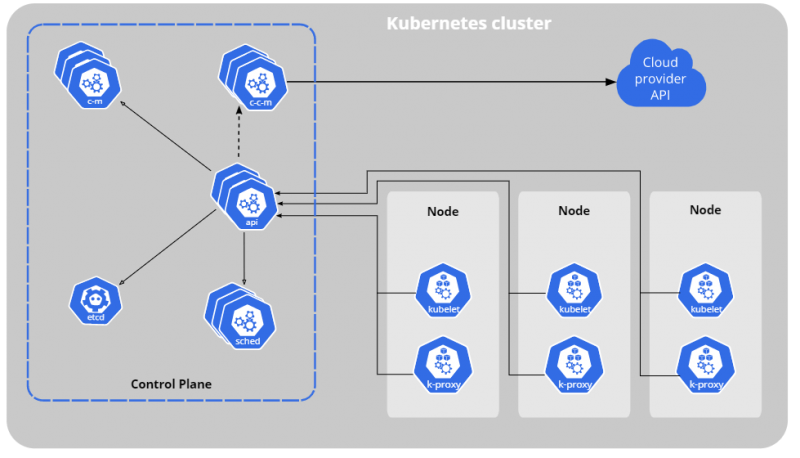

Eine containerisierte Anwendung zu entwickeln, ist eine Sache. Eine Containerbereitstellung zu verwalten, ist eine betriebliche Herausforderung. Viele Unternehmen nutzen Kubernetes zur Unterstützung der Automatisierung von Prozessen wie Bereitstellung und Skalierung. Bei der Nutzung von Kubernetes werden Container in Pods platziert, die auf Knoten ausgeführt werden, die wiederum Teil eines Clusters sind.

Viele Unternehmen würden den Mehraufwand gerne über einen gemanagte Kubernetes-Dienst auslagern. Aufgrund der verschiedenen Dimensionen einer Kubernetes-Bereitstellung ist die Skalierung komplex. Es geht um mehr als darum, einfach „mehr Container hinzuzufügen“.

Ein gemanagter Kubernetes-Service unterstützt die automatische Skalierung innerhalb von Pods und über Cluster hinweg. Dies verbessert die Zuverlässigkeit und Flexibilität, wenn eine Bereitstellung in eine andere Infrastruktur verlagert werden muss. Auch andere Prozesse zählen dazu, wie das Patching und die Aktualisierung von Hosts.

Eine weitere Option, um die Komplexität der Verwaltung einer Container-Infrastruktur zu verringern, ist die Verwendung serverloser Container – als eine Art Container-as-a-Service. So entfällt die Notwendigkeit, unterstützende Elemente der Container-Infrastruktur zu verwalten, etwa Cluster und virtuellen Computer. Andere Arten von Container-as-a-Service-Angeboten ermöglichen dem Anwender den Zugriff auf die zugrunde liegende Infrastruktur.

Da Container oft nur Minuten oder gar Sekunden aktiv sind, wird es schwierig, die Angriffsfläche oder das Sicherheitsprofil zu ermitteln. Setzen Sie auf eine Container-Sicherheitslösung, die Ihren gesamten Container-Lebenszyklus schützt und die Entdeckung und den Schutz mit Ihrer Container-Bereitstellung skaliert.

Unabhängig vom Abstraktionsgrad Ihrer Container-Bereitstellung kann Trend Micro Cloud One™ – Container Security beim Schutz Ihrer Anwendung helfen. Durch automatisierte Scans der Container-Images und Registrierungen in der Build-Pipeline richtet sich die Lösung besonders an Entwickler und Betriebsteams.

Container Security ermöglicht die frühere und schnellere Erkennung von Malware, Geheimnissen/Schlüsseln, Compliance-Verstößen und Schwachstellen, einschließlich solcher, die in Open-Source-Code gefunden wurden.

DevOps-Teams können so kontinuierlich produktionsfertige Anwendungen liefern und Geschäftsanforderungen erfüllen, ohne Entwicklungszyklen zu beeinträchtigen.

Wenn Ihre Container-Umgebung den Geschäftsanforderungen entsprechend hoch- oder herunterskaliert wird, benötigen Sie eine ebenso flexible Sicherheitslösung, die Ihre geschäftskritischen Cloud-nativen Anwendungen unterstützen kann. Mit Cloud One – Container Security bezahlen Sie nur nach Anzahl geschützter Container-Knoten oder geschützter serverloser Container.

Serverlose Funktionen erweitern die Abstraktion noch stärker, wobei die Verwaltung von Infrastruktur entfällt. Dabei stellen Sie nur noch den auszuführenden Code, der Cloud-Anbieter kümmert sich um den Rest.

Jedes Mal, wenn Ihre serverlose Funktion aufgerufen wird, startet der Cloud-Anbieter die erforderliche Infrastruktur und stellt die verbrauchte Leistung in Rechnung. Wird die serverlose Funktion nicht aufgerufen, entstehen keine Kosten.

Trend Micro Cloud One™ – Application Security schützt Ihre serverlosen Funktionen vor den meistverbreiteten Laufzeitangriffen. Dazu gehören SQL-Injections, Remote-Befehlsausführung, unerlaubter Dateizugriff, bösartige Uploads, URL-Umleitungen, Payloads und mehr.

Erhalten Sie Einblick in das Sicherheitsprofil Ihrer Web-Anwendungen, bis hin zu einzelnen verwundbaren Codezeilen, mit minimalen Auswirkungen auf die Leistung.

Durch Integration mit der serverlosen Funktion ist Application Security untrennbar mit Ihrer Anwendung verwoben. Dies garantiert, dass Ihre serverlose Funktion nicht auf unsichere Weise aufgerufen wird.

Da Ihr Cloud-Anbieter entsprechend der Anzahl an Aufrufen der serverlosen Funktion die Kosten berechnet, sollte das Gleiche auch für die Sicherheit gelten. Application Security wird pro 1.000 Aufrufen abgerechnet, Sie zahlen also nur, wenn Ihre Anwendung ausgeführt wird.

Cloud-Konten werden von Cloud-Entwicklern für die Anmeldung und den Zugriff auf Cloud-Dienste und -Ressourcen genutzt. Das klingt banal, doch diese Konten können sowohl menschliche Anwender als auch nichtmenschliche/maschinelle Identitäten repräsentieren, was alles verkompliziert. Maschinelle Identitäten können beispielsweise Ihre Cloud-Workloads oder -Anwendungen, Betriebstools oder andere Komponenten repräsentieren. Über Richtlinien kann kontrolliert werden, welche Ressourcen, Dienste, Aktionen und andere Berechtigungen Cloud-Konten nutzen können.

Jeder der drei Hyperscale-Cloud-Anbieter hat eine andere Sichtweise dieses Konzepts.

- AWS: Begriffe (Entities) wie Konten, Zugriffsgrenzen, Benutzungsbeschränkungen, die AWS verwendet, werden auf Kontoebene verwaltet. Mehrere AWS-Konten können einem Rechnungs-/Verwaltungskonto angehören, wobei IAM, API-Zugriff und andere Richtlinien auf AWS-Kontoebene festgelegt werden.

- Azure: Wie zu erwarten nutzt Azure das Active Directory eines Unternehmens und überträgt die AD-Identitäten in Azure.

- GCP: Sie können Ihr Unternehmen als allumfassende Grenze Ihrer Cloud-Ressourcen verwenden, oft werden jedoch einzelne Projekte mit jeweils eigener IAM-Richtlinie erstellt.

Verwalten Sie einfach die Konfiguration von Cloud-Diensten, ob AWS, Azure oder GCP, mit Trend Micro Cloud One™ – Conformity. Verknüpfen Sie Ihr Cloud-Konto und erhalten Sie binnen Minuten eine umfassende Übersicht Ihres Cloud-Sicherheitsprofils. Conformity verwendet eine angepasste Zugriffsrichtlinie, um die Konfigurationseinstellungen der Metadaten Ihres Cloud-Kontos einzusehen – hat jedoch keinen Lese- oder Schreibzugriff auf Ihre Daten.

Oft sind die Teams, die sich um die sichere Konfiguration öffentlicher Cloud-Dienste sorgen, nicht die gleichen wie jene, die sie bereitstellen. Conformity lässt sich in viele verschiedene Kommunikationskanäle und Workflows integrieren, damit die richtigen Personen die richtigen Informationen erhalten, um Fehlkonfigurationen zu beheben, ohne Entwickler auszubremsen.

Die vollständig API-fähige Automatisierung übernimmt repetitive manuelle Aufgaben, bei denen Menschen oft Fehler machen. Sie können DevOps nutzen, ohne befürchten zu müssen, dass eine Fehlkonfiguration Sicherheitslücken in Ihrer Cloud-Infrastruktur verursacht.

Ganz gleich, ob es um den Umzug eines großen Unternehmens in die Cloud oder ein Cloud-First-Start-up geht: Conformity ermöglicht es Ihnen, schnell einen Überblick über Ihr Multi-Cloud-Sicherheitsprofil zu erhalten und dieses zu flexiblen Preisen zu verbessern. Bezahlen Sie einfach gemäß der Anzahl mit Conformity verbundener Cloud-Konten, wobei kleine Konten mit weniger Ressourcen weniger bezahlen.

Die Nutzung privater Netzwerke in der Public Cloud ermöglicht Anwendern die Bereitstellung von Ressourcen in einem definierten virtuellen Netzwerk. Dies ähnelt in etwa einem herkömmlichen Rechenzentrumsnetzwerk. Ressourcen im privaten Netzwerk sind von anderen Ressourcen in der Public Cloud abgeschottet.

Dies erfolgt über die Bereitstellung von Subnetzen (Ebene 3 des OSI-Modells), reservierten IP-Adressbereichen, die als Ausschnitt des Public-Cloud-Netzwerks für die private Verwendung dienen, und virtuellen LANs (Ebene 2) als Teil des virtuellen Netzwerks.

Virtuelle Netzwerke können durch Routing-Tabellen und Network Address Translation weiter angepasst werden. Zudem können VPNs dafür genutzt werden, lokale Infrastruktur (On Premises) über eine private und sichere Verbindung mit dem virtuellen Netzwerk in der Cloud zu verbinden.

Gewinnen Sie schnell Netzwerksicherheit auf Unternehmensniveau, um alle Komponenten in Ihren VPCs zu schützen. Die Lösung wird innerhalb der Cloud Network Fabric bereitgestellt. Mithilfe praktikabler Maßnahmen können Sie Infrastruktur- und Netzwerksegmente schnell und einfach schützen, ohne geschäftliche Abläufe oder den Datenverkehr im Netzwerk zu verlangsamen.

Durch ein Konzept der transparenten Inline-Bereitstellung, das sich in Ihre vorhandene Cloud-Architektur einfügt, erlaubt Ihnen Trend Micro Cloud One™ – Network Security, sofort mit der Untersuchung des Datenverkehrs zu beginnen. Dabei werden Geschäftsanwendungen oder vorhandene Netzwerkverbindungen nicht unterbrochen.

Nutzen Sie Netzwerksicherheit, die mit der Geschwindigkeit Ihrer Cloud mithalten kann, zu flexiblen Preisen – Sie bezahlen nur für tatsächlich analysierten Netzwerkverkehr nach Gigabyte.

Machen Sie noch heute den ersten Schritt