ゼロトラスト

ゼロトラストとは

ゼロトラストとは「全てのアクセスを継続的に評価し、認証・認可を行う」というリソースの保護を目的としたサイバーセキュリティの概念です。ゼロトラストの概念を採用したインフラストラクチャやポリシーによって構成される組織のサイバーセキュリティ体制が、ゼロトラストアーキテクチャです。

ゼロトラストが必要な理由

組織のサイバーセキュリティ戦略を考えるうえでゼロトラストが注目されるようになった背景には、ビジネス環境の変化とサイバー攻撃の高度化に要因があります。

近年、リモートワークの普及によって、多くの組織ではVPNなどの技術を通じて組織の外部から内部のシステムにアクセスする機会が増えました。また、DX(デジタルトランスフォーメーション)の推進やクラウドサービスの利用により、それまで組織内部に存在していた情報資産が外部で保管されるようになりました。

一方で、そうしたビジネス環境の変化を逆手にとって、サイバー攻撃者はVPNの脆弱性を悪用したり、認証情報を窃取したりすることで、組織の内部に侵入して攻撃を行う手法を採用するようになりました。また、クラウドサービスのセキュリティ設定の不備などを悪用して情報を窃取するような攻撃も確認されています。

つまり、アクセス元とリソースの場所がそれぞれ多様化したことによって、組織の内部・外部といった「境界」という概念に基づいたセキュリティの考え方だけでは、近年の脅威に対処することが困難となってきています。よって、ゼロトラストの必要性が高まっています。

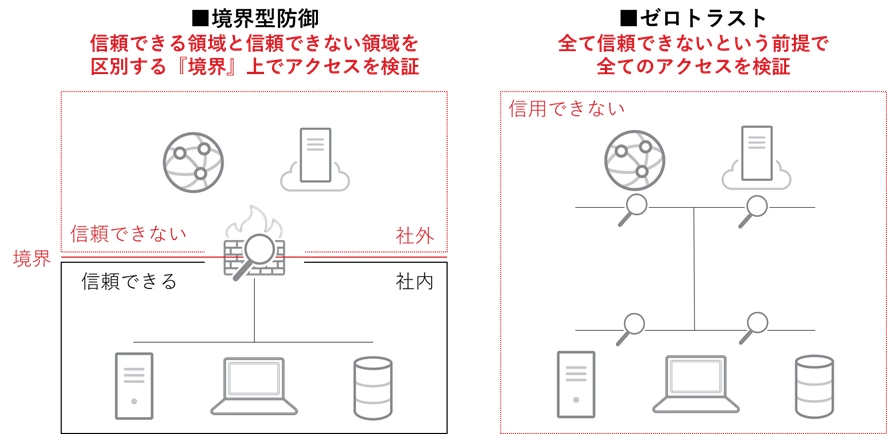

ゼロトラストと境界型防御の違い

従来からのセキュリティ対策として多くの組織で採用されてきた「境界型防御」では、内部と外部の境界でセキュリティ対策を行います。内部は社内ネットワークやデータセンターなど、外部はインターネットになります。境界上でファイアウォールやVPN、プロキシサーバなどを設置することで内部と外部を区別し通信を制御します。つまり、内部は信頼できる領域、外部は信頼できない領域として、主に外部から内部への通信を制御することでセキュリティを確保します。

一方で、ゼロトラストはネットワークの場所に関係なく全てのアクセスを監視・評価したうえで、認証・認可を行います。そのため、「境界」という考え方が存在しません。そして、ゼロトラストの概念を実現するためには、さまざまなソリューションを導入する必要があります。

図:境界型防御とゼロトラストの違い

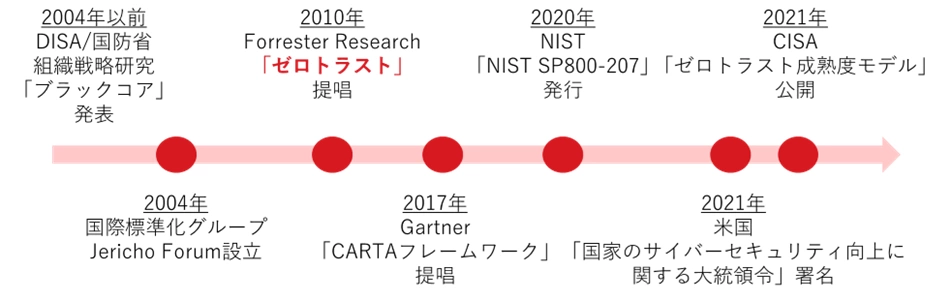

ゼロトラストの歴史

2004年以前から、アメリカのDISA(国防情報システム庁)とDoD(国防総省)が公開した「ブラックコア」と呼ばれる安全な組織戦略に関する研究のなかで、境界型防御から個々のトランザクションにセキュリティの焦点を当てるモデルへの移行が語られていました。

その後、2010年にForrester Research社のJohn Kindervag氏が、ネットワークの場所をベースとした暗黙の信頼から、個々のアクセスへの信頼性の評価に焦点を当てる「ゼロトラスト」の概念を提唱しました。そして、2020年にはNIST SP 800-207「Zero Trust Architecture」が発行されて、ゼロトラストの基本的な考え方が整理されました。2021年にはアメリカの「Executive Order 14028(国家サイバーセキュリティ強化における大統領令)」のなかで、連邦政府のサイバーセキュリティにおいてゼロトラストを推進していくことが宣言されました。尚、日本では2022年にデジタル庁が政府情報システムを対象とした「ゼロトラストアーキテクチャ適用方針」を公表しています。

図:ゼロトラストに関する主な動向

ゼロトラストアーキテクチャとは

ゼロトラストアーキテクチャは、ゼロトラストの概念を採用したインフラストラクチャやポリシーによって構成される組織のサイバーセキュリティ体制です。ゼロトラストアーキテクチャは、以下のゼロトラストの基本的な考え方をもとに設計、展開されます。

1 |

全てのデータソースとコンピューティングサービスをリソースとみなす |

|---|---|

2 |

ネットワークの場所に関係なく、全ての通信を保護する |

3 |

企業リソースへのアクセスをセッション単位で付与する |

4 |

リソースへのアクセスは、クライアントアイデンティティ、アプリケーション/サービス、リクエストする資産の状態、その他の⾏動属性や環境属性を含めた動的ポリシーにより決定する |

5 |

全ての資産の整合性とセキュリティ動作を監視し、測定する |

6 |

全てのリソースの認証と認可を⾏い、アクセスが許可される前に厳格に実施する |

7 |

資産、ネットワークのインフラストラクチャ、通信の現状について可能な限り多くの情報を収集し、セキュリティ体制の改善に利⽤する |

図:ゼロトラストの基本的な考え方

ゼロトラストアーキテクチャの構成要素

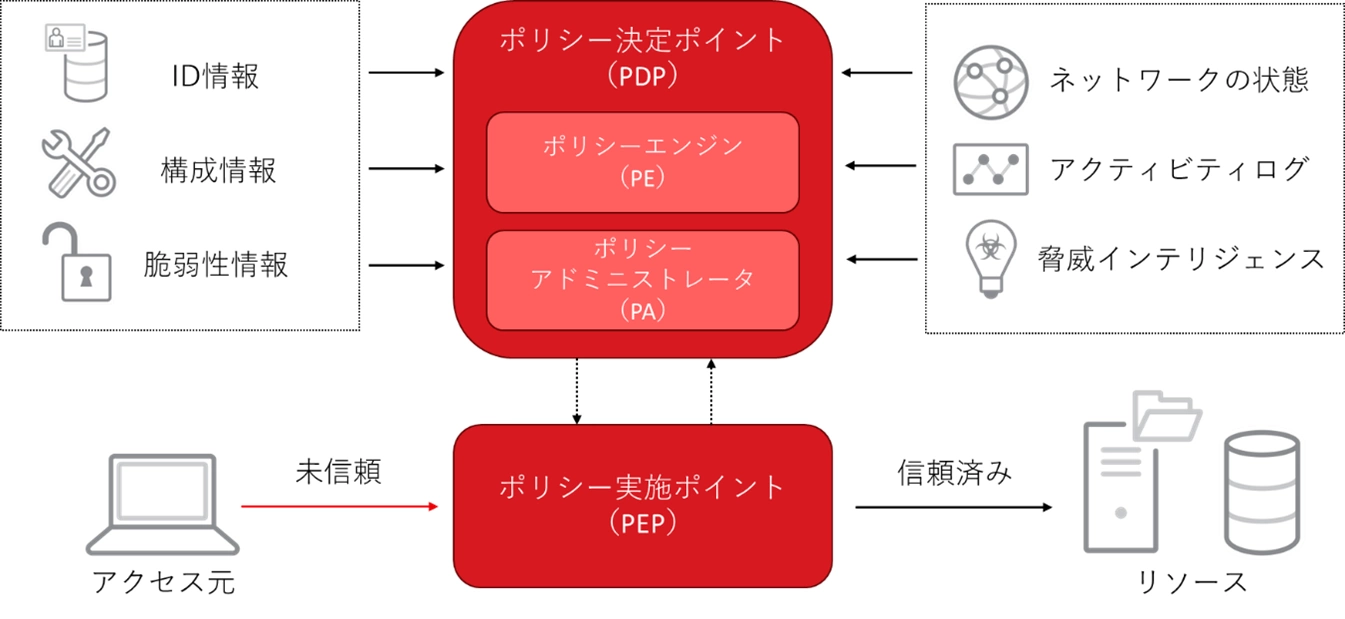

ゼロトラストアーキテクチャを構成する主なコンポーネントは以下になります。

- ポリシーエンジン(PE)

リソースへのアクセスを信頼し、許可するか否かを最終的に判断します。判断材料としてアクセス情報や脅威インテリジェンスなどさまざまな情報をインプットとして評価します。評価方法は基準ベース/スコアベース、単一的/文脈的など、ソリューションによって異なります。 - ポリシーアドミニストレータ(PA)

PEの判断をもとに、アクセス元とリソース間の通信の確立や遮断を行うコマンドをPEPに送信します。 - ポリシー決定ポイント(PDP)

PEとPAで構成されて、適用するポリシーを決定します。 - ポリシー実施ポイント(PEP)

PAからのコマンドをもとに、アクセス元とリソース間の接続を有効化しポリシーを適用します。最終的に接続を終了します。

図:ゼロトラストアーキテクチャの構成要素

ゼロトラストアーキテクチャを実現するソリューション

組織においてゼロトラストアーキテクチャを実現するためには、ゼロトラストの基本的な考え方を満たすソリューションをそれぞれ導入する必要があります。ゼロトラストアーキテクチャに必要な主な機能とソリューションは以下になります。

- ID管理

全てのリソースの認証・認可を厳格に行うために、リソースへのアクセス元を的確に識別します。

・IDaaS(Identity as a Service)

組織が利用するシステムやサービスのIDを一元的に管理し、SSO(Single Sign On)やアクセス制御を行います。

- エンドポイントセキュリティ

ゼロトラストでは境界という概念がなく、デバイスが直接リソースへアクセスすることを想定します。そのため、エンドポイントのセキュリティ状態を監視し、それらの情報を信頼性の判断材料とします。

・EPP(Endpoint Protection Platform)

マルウェアを検知・ブロックするために、パターンマッチングやふるまい検知、機械学習型検索といった機能を提供します。

・EDR(Endpoint Detection and Response)

エンドポイントにおいて実行されたプロセスのアクティビティを記録し、不正な挙動の兆候の検知や攻撃の全体像を可視化します。

・MDM(Mobile Device Management)

モバイルデバイスの機能制限やポリシーを配布します。

- ネットワークセキュリティ

ゼロトラストではネットワークの場所に関係なく、全ての通信を保護します。そのため、ネットワークの状態を監視し、それらの情報を信頼性の判断材料として通信を制御します。

・SWG(Secure Web Gateway)

インターネットへのアクセスを安全に行うために、URLフィルタリングやサンドボックスなどの機能を提供します。

・CASB(Cloud Access Security Broker)

クラウドサービスへのアクセスを安全に行うために、クラウドサービスの利用状況の可視化やポリシーの適用、制御を行います。

- データ漏えい防止

ゼロトラストではデータをリソースと見做し、保護対象とします。

・DLP(Data Loss Protection)

機密情報の外部への漏えいを防ぐために、メールやクラウドストレージなどによるデータ転送時にコンテンツの確認と制御を行う機能を提供します。

- ログの収集・分析・可視化

ゼロトラストでは全ての資産の整合性とセキュリティ動作を監視・測定します。また、可能な限り多くの情報を収集して、セキュリティ改善します。

・SIEM(Security Information and Event Management)

ネットワークやシステムのセキュリティに関するログを収集し、管理、分析を行います。

・XDR(Extended Detection and Response)

エンドポイントに加えて、ネットワークやメールなど複数のレイヤの情報を相関分析して、攻撃の全体像の可視化と対応を行います。

・MDR(Managed Detection and Response)

脅威の兆候を監視し、検知や対応をサポートするサービスです。

まとめ

ゼロトラストの概念を組織に反映することで、ビジネス環境の変化とサイバー攻撃の高度化に対応したセキュリティを実現します。一方で、ゼロトラストアーキテクチャを実現するオールインワンソリューションは存在しないため、組織は守るべき資産を把握しセキュリティ体制の課題を明確にしたうえで、将来的なゼロトラスト実現へのロードマップに基づき、段階的にソリューションを導入することが重要になります。

また、ゼロトラストはセキュリティの観点だけではなく、ユーザの利便性や業務の効率化といった観点も考慮する必要があります。そのため、セキュリティ部門だけではなく、各事業部門との連携及び経営者からの支援をもとにした戦略的なプロジェクト推進が求められます。組織はゼロトラストの観点を予め念頭に置いたサイバーセキュリティプラットフォームを採用することで、高度化し続ける脅威からの保護に繋がります。