RaaS (Ransomware as a Service)

RaaS (Ransomware as a Service)とは

RaaS(Ransomware as a Service)とは、ランサムウェア本体や身代金要求のためのインフラなどランサムウェア攻撃に必要な一式を「サービス」として提供するものであり、サイバー犯罪のビジネスモデルの1つです。RaaSが登場したことで、技術的な知識を持たないサイバー攻撃者でも自分たちが狙う対象に対して容易にランサムウェア攻撃を仕掛けることが可能になりました。

RaaSの概要

昨今、インターネット経由でユーザに対して様々なソフトウェアやプラットフォーム、インフラなどのリソースがサービスとして提供されるようになりました。これにより、ユーザは自前で用意することなく、サービスの利用料を払うことにより望むリソースを使用できることになりました。このようなビジネスモデルは"as a Service"と呼ばれており、サブスクリプションベースの料金体系で提供されることが一般的です。

RaaSの仕組み

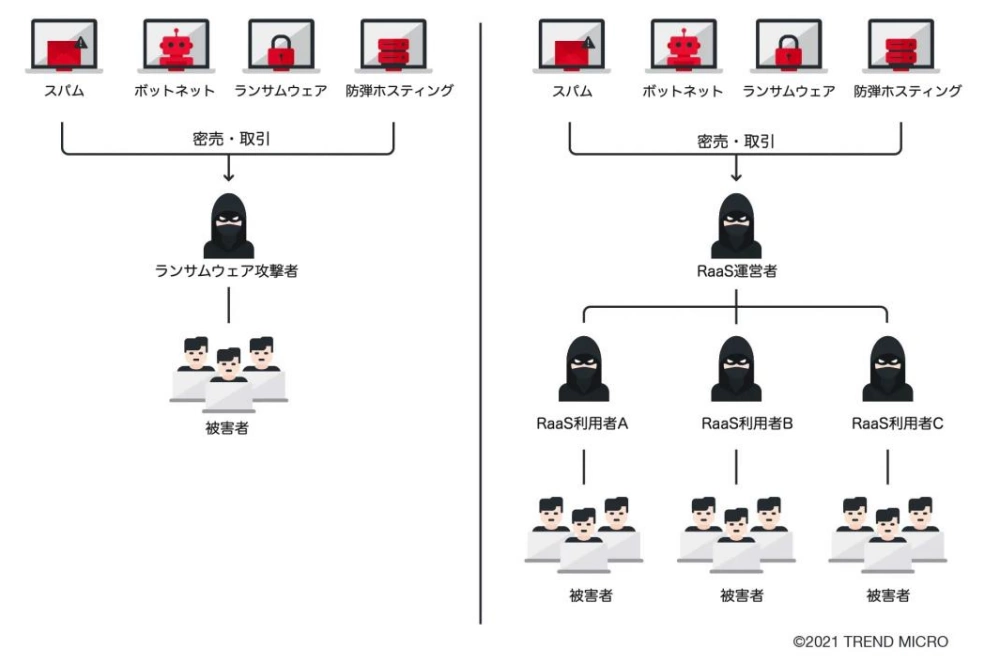

このモデルの潮流がサイバー犯罪のコミュニティでも生まれており、その代表格が「RaaS - Ransomware as a Service(サービスとしてのランサムウェア)」になります。従来のランサムウェア攻撃は、ランサムウェアの開発者が自らの手で攻撃を行うことが主流でした。一方でRaaSはランサムウェアの開発者が攻撃を行うのではなく、アフィリエイターと呼ばれる実行犯を集め、彼らにランサムウェアを提供します。アフィリエイターによる攻撃が成功し、身代金が支払われると、その収益は成功報酬としてランサムウェア開発者と山分けすることになります。

RaaSが確立したことにより、ランサムウェアの開発技術を持っていないような犯罪者でも容易にランサムウェア攻撃に参加することができるようなったため、以前よりもランサムウェアの攻撃機会が拡大するようになり、結果として法人組織の被害も相次いでいる状況になっています。

ランサムウェアの直接運用(左)および RaaS を介した運用(右)の比較

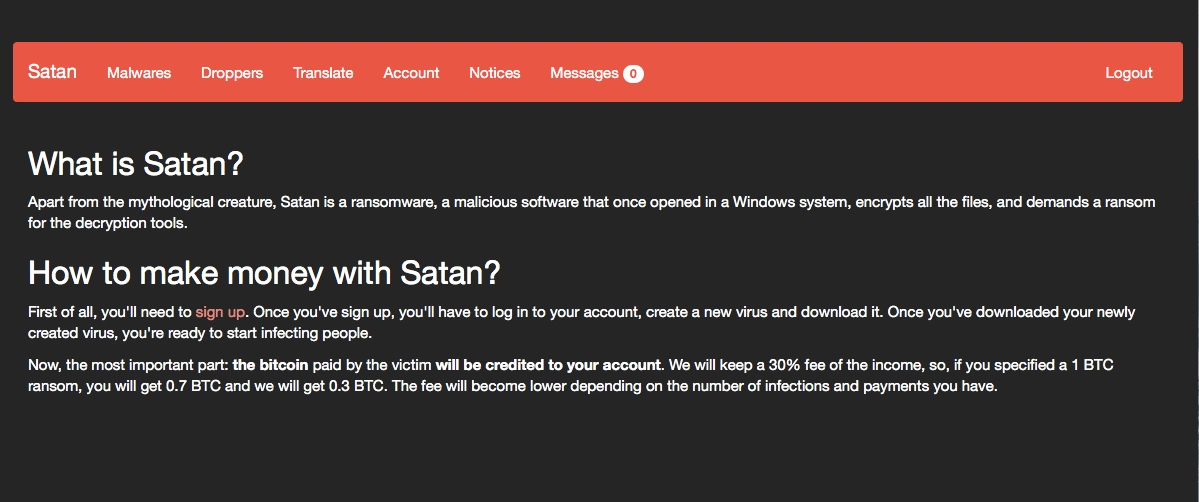

アフィリエイターを募集するランサムウェアグループのウェブサイト

現在、主要なランサムウェアグループはいずれもRaaSを採用していることから、RaaSのビジネスモデルがランサムウェアをビジネスとして確立させる核になっていることは明らかです。RaaSがもたらしたランサムウェア攻撃機会の拡大は、組織にとって避けられない脅威となっており、防御側として、その対策の重要性を認識しておく必要があります。

RaaSの事例

LockBit

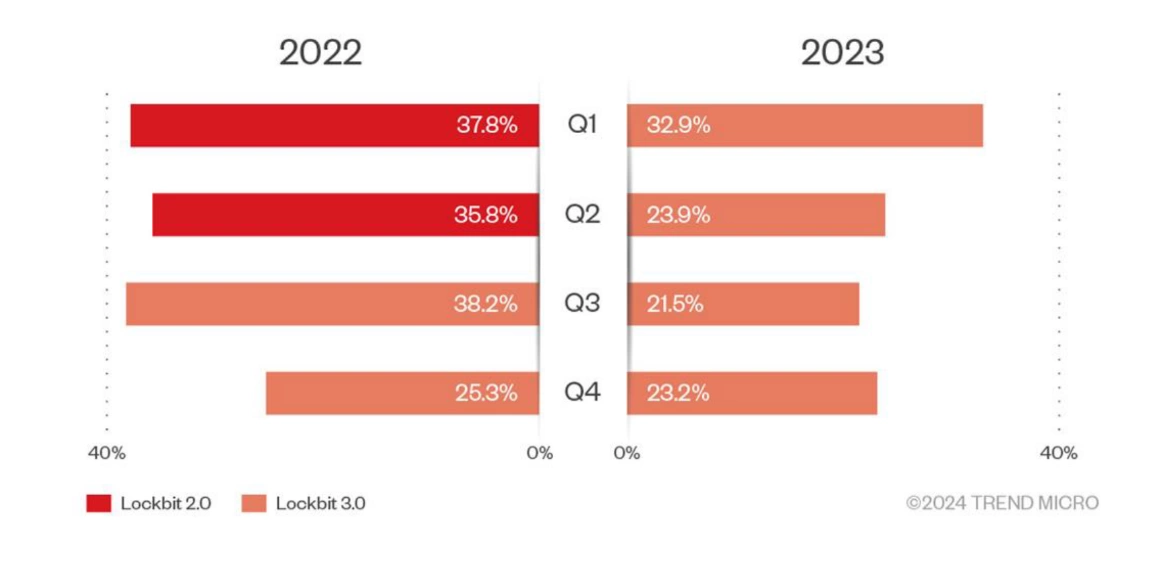

LockBitは全世界的に最も活動が活発なランサムウェアグループです。過去2年間(2022年~2023年)におけるランサムウェアの検出数全体におけるそのシェアは全体の中で2~3割ほどを占めています。

主要なランサムウェア攻撃グループのリークサイトに投稿された被害者数のうち、

「LockBit」によるものの割合推移

(トレンドマイクロによる調査)

日本でも2021年10月末に発生した徳島県つるぎ町立半田病院の事件や、2023年7月に発生した名古屋港統一ターミナルシステムに対する攻撃に対してLockBitが使われていたことが報告されています。

参考:ランサムウェアスポットライト:LockBit(ロックビット)

Akira

Akiraは2023年3月に登場した新興のランサムウェアグループです。過去、LockBitと並び2大ランサムウェアグループだったConti(現在は活動を停止)と関連があるとされています。

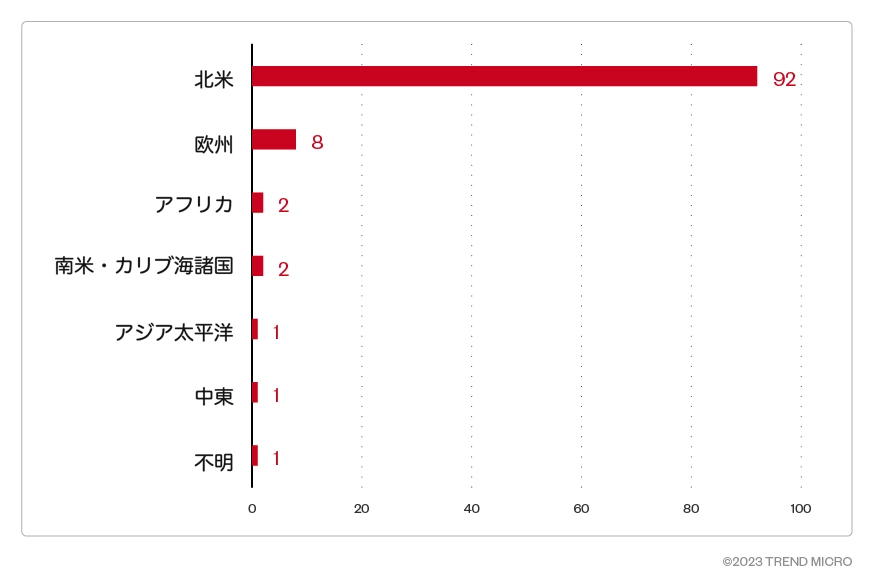

トレンドマイクロの調査ではAkiraは2023年4月1日から5か月間で107件もの被害を発生させており、その85.9%が北米地域での被害となります。

Black Basta

Black Bastaは、2022年4月に初めて確認されたランサムウェアグループで、こちらもAkiraと同様にContiとの関連が疑われるグループです。Black BastaはRaaS以外にも、ランサムウェア攻撃による利益の分配を報酬として、アンダーグラウンドフォーラムで企業ネットワークアクセスへの認証情報を募集するなど、攻撃の分業化を積極的に展開していることをトレンドマイクロで確認しています。また、Black BastaはLinux向けのビルドを展開しており、暗号化の範囲を拡大させようとしていることが見て取れます。

参考:ランサムウェアスポットライト:Black Basta

RaaSはどのようにアフィリエイターを集めているか~LockBitを事例に~

最大のランサムウェアグループであるLockBitは、なぜ多くのアフィリエイターを集め、大規模なRaaSを構築できたのでしょうか。その要因として、高い収益分配率とユーザビリティが挙げられます。

高い収益分配率

LockBitはアフィリエイターに対して、獲得された身代金の80%を還元しており、アフィリエイターにとって非常に魅力的な収益分配を設定していました。EUROPOLの発表では、LockBitの被害額は累計で数十億ユーロに相当することから、LockBitに関与していたアフィリエイターの稼ぎも莫大なものになっていたと想像できます。過去には、LockBitが7,000万ドルもの身代金を要求していた事例もあり、そのような攻撃が1度でも成功すると、一般人が手にできないような金銭をアフィリエイターが手にできることになります。

ユーザビリティ

LockBitがアフィリエイターに支持されたのは、RaaSを意識したランサムウェアの作りこみです。例えば、最終的な攻撃プログラムを組み立てる際にさまざまな選択肢を簡単に選べる「ユーザーフレンドリーなインターフェイス」まで開発・維持しており、RaaS利用者が犯罪を行う上での技術的なハードルを下げていました。

これらの要素を武器に、アフィリエイターの募集を積極的に行い、勢力を拡大していたLockBitですが、まさにRaaSならではの課題に差し掛かっています。例えば、LockBitのインフラが不安定でリークサイトのデータが利用できないといった状況になることを確認しており、そのような場合にはアフィリエイターは攻撃の成功に必要な恐喝の実行が難しくなります。また、2024年2月にはLockBitの一部メンバーの逮捕とサーバなどのインフラのテイクダウンが行われており、そのような事件もアフィリエイターが離れる要因にもなります。つまり、RaaSにおいてアフィリエイターの信用と信頼を獲得することが、その成功の鍵となりますが、それらが毀損するようなことが起きればRaaSは成り立たなくなっていきます。

参考:ランサムウェア攻撃者グループ「LockBit」の摘発の影響と今後

RaaSは今後も拡大していく

昨今のランサムウェア攻撃に関連したデータや社会情勢を踏まえると、RaaSの取り組みはより一層強化されていくものだと予想されます。

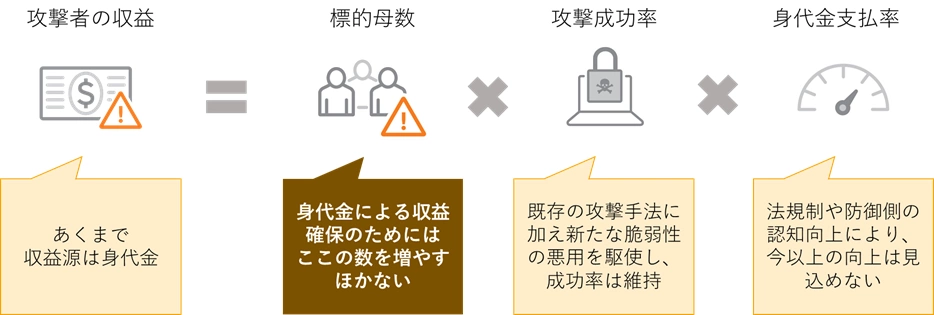

トレンドマイクロが過去に実施したContiおよびLockBitの調査では、この2グループにおいての身代金支払い率の平均は約16%と高くありません。また、この数字は各国の法規制や防御側の認知向上によって、今以上の向上は見込めません。

次にランサムウェアの攻撃手法については、既存の攻撃手法に加えて、常に新たな脆弱性の悪用を駆使していることが分かっており、攻撃の成功率はおおよそ現状を維持していくのであろうと思われます。

この状況を踏まえて、攻撃者目線に立つと、収益を伸ばそうとした際には「標的母数」を拡大していくことが推測できます。

攻撃者の収益分解図

標的母数を増やしていくためには、ランサムウェアの攻撃機会を増大していかなければならず、結果としてRaaSの拡大により、アフィリエイターを集めていくことになると予想できます。

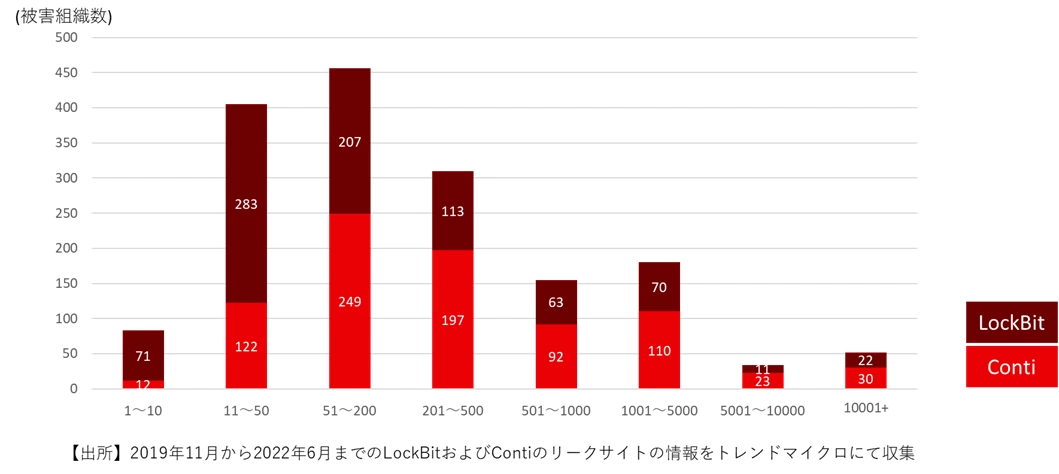

また、標的母数を増やしていく中では、大企業だけでは十分な数を確保できず、結果として中小~中堅企業への攻撃が増えていくという見立てがあります。実際に、ContiおよびLockBitのリークサイトで暴露された被害組織の従業員数別分布を見ると、従業員数500名までの規模の組織が全体の75%を占めることが分かっており、すでに実際の被害件数としては中小~中堅企業の組織が大半であることが明らかになっています。

ContiおよびLockBitのリークサイトで暴露された被害組織の従業員数別分布

RaaSへの対策

RaaSを含めたランサムウェア攻撃の対策として、平時と有事の対策の両立が重要になります。

攻撃を未然に防ぐための予防措置段階である平時の対策としては「ASRM(アタックサーフェスリスクマネジメント)」が挙げられます。ASRMとはアタックサーフェス(攻撃対象領域)に対して「攻撃の可能性」と「ビジネスへの影響」によって算出される「リスクスコア」を加味した管理を意味します。この数年で、様々な領域に侵害を拡大させているランサムウェアに対してはASRMによる資産の可視化とそのリスクの把握が効果的な対策になります。

ランサムウェア攻撃のインシデントが発生している段階である有事の対策としては「XDR」が挙げられます。トレンドマイクロが過去にインシデントレスポンスを行ったランサムウェア事例において、初期侵入からランサムウェア実行までの平均日数は6.47日ですが、28.6%のケースで1日(24時間)以内にデータが暗号化されています。つまり、24時間以内にランサムウェアの侵入に気付けるかどうかで、その後の被害が大きく変わります。この脅威の検知において、XDRによる組織内のさまざまなレイヤーのセキュリティデータの相関分析は大きな効果を発揮します。自組織にインシデントレスポンスを担うSOC(Security Operation Center)を備えていない場合やXDRを運用するためのリソース・専門知識が不足している場合にはマネージドサービス(MDR)を活用するのも有効です。

また、ランサムウェアグループが今後標的母数を増やしていく中で、中小~中堅企業の組織が狙われていくことが想定されます。ランサムウェアはその攻撃の特性上、サプライチェーン全体に影響が及ぶことも珍しくありません。日本でも毎年のようにサプライチェーンに甚大な被害を及ぼすランサムウェア被害が報告されるようになっています。そのため、上記の平時と有事の対策については、自社が取り組むだけではなく、場合によっては自社の関係会社や取引先にも、対策を促していくことが必要になります。