IPS(Intrusion Prevention System)

IPS(Intrusion Prevention System)とは

IPS(Intrusion Prevention System)とは、組織のネットワークやデバイスへの通信を監視することで、侵入の兆候を検知・遮断し、不正なアクセスを防止するセキュリティシステムです。IPSは導入するタイプによって、ネットワーク型IPS(NIPS)とホスト型IPS(HIPS)があります。また、不正な侵入の兆候を検知する方法として、シグネチャ型とアノマリ型があります。

IPSのタイプ

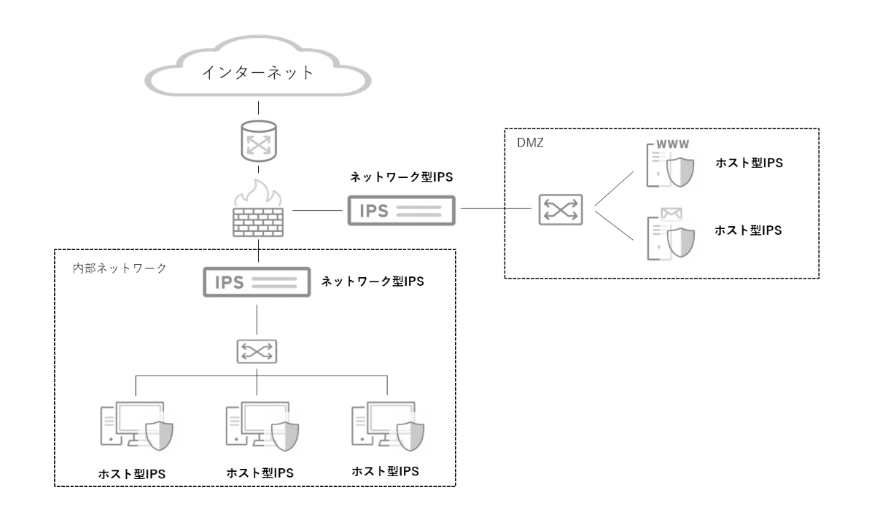

IPSはパケットを監視して、不正な通信を検出すると到着したパケットを破棄(ドロップ)するか、ネットワーク接続を切断(リセット)することで遮断します。導入するタイプによって、ネットワーク型IPS(NIPS)とホスト型IPS(HIPS)があります。

- ネットワーク型IPS(NIPS)

監視したいネットワーク上にインラインで挿入することで、通過するパケットを監視し、不正な通信を検知・遮断します。挿入したネットワーク型IPSを通過する全てのパケットが監視対象となるため、ネットワーク型IPSの後段に接続されている複数のホストに対する通信を制御できます。

また、ネットワーク型IPSはネットワークを通過する大量のパケットを処理するため、通信量を考慮した適切な性能のソリューションを選定することが重要です。ネットワーク型IPSが大量のパケットを処理しきれずに性能不足になると、検査の順番待ちが発生し、スループットが低下します。そのため、現状の通信量だけではなく、ピーク時や将来的なトラフィック量の増加も考慮した性能のソリューションの検討が必要です。

- ホスト型IPS(HIPS)

監視したいホストにインストールすることで、デバイスに届くパケットを監視し、不正な通信を検知・遮断します。ホスト型IPSをインストールしたデバイスのみが監視対象となるため、導入が必要なホストの数だけインストールする必要があります。なお、ホスト型IPSはエンドポイントにおけるセキュリティソフトの1つの機能として搭載されている場合もあります。

図:ネットワーク型IPSとホスト型IPSの構成イメージ

IPSの検知方式

IPSはパケットの内容(送信元、送信先、データなど)や通信量の異常を監視して、不正な通信の兆候を検知・遮断します。不正な通信を検知する方法には、シグネチャ方式とアノマリ方式があります。

- シグネチャ方式

不正な通信の特徴(パターン)を登録したシグネチャファイルと、監視対象の通信を照合します。シグネチャファイルをベンダーから提供される最新のバージョンに日々更新することで、新たな脅威に対処できます。既知の攻撃を確実に遮断でき、誤検知(フォルスポジティブ)が発生する可能性が低いというメリットがある一方で、シグネチャファイルに登録がないパターンの不正な通信を検知・遮断することはできないため、未知の脅威に対する防御力はアノマリ方式と比べて低いといえます。

- アノマリ方式

プロトコルやトラフィック量など、正常な値を登録しておき、その値と異なる通信が検出された場合に不審な挙動として遮断します。普段トラフィックが少ない時間帯に膨大な通信量が発生した際に異常として検出するなど、シグネチャ方式とは異なり、未知の脅威に対する防御力は高いといえます。一方で、正常な値の登録が不正確だと、誤検知が発生する可能性が高くなります。通常の業務で利用する通信や新たに導入したシステムの通信を異常と検知してしまうことで、業務に支障をきたす可能性があるため、本番環境に導入する前に、テスト環境などで入念な調整が必要です。

IPSが防御する攻撃

IPSが防御する主な攻撃は以下のとおりです。

- DoS/DDoS攻撃

- SYNフラッド攻撃

- ARPスプーフィング攻撃

- ポートスキャン

- バッファオーバーフロー攻撃

IPSはファイアウォールでは制御できない不正な通信を検知・遮断するため、ファイアウォールと併用することが推奨されます。ただし、IPSはSQLインジェクションやクロスサイトスクリプティング(XSS)など、Webアプリケーションの脆弱性を悪用した攻撃には対応していないため、守るべき資産を考慮したうえでWAFなどのソリューションの導入を検討する必要があります

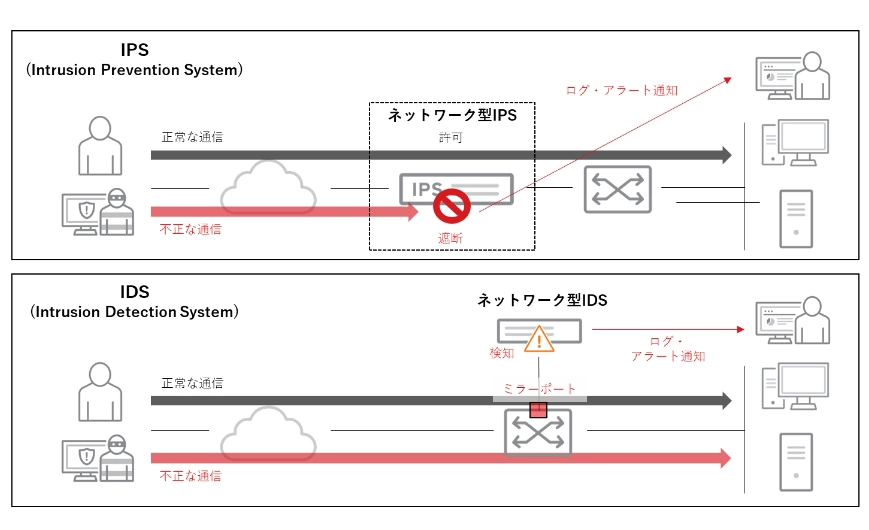

IPSとIDSの違い

IDS(Intrusion Detection System)は、IPSと同様にネットワーク型IDS(NIDS)とホスト型IDS(HIDS)があります。ホスト型IDSはホスト型IPSと同様にデバイスにインストールして機能します。一方でネットワーク型IDSはネットワーク上に導入しますが、インラインに設置するネットワーク型IPSとは異なり、スイッチングハブのミラーポートに接続してパケットのコピーを検査することが一般的です。

また、IDSとIPSは、不正な通信を検知する機能にシグネチャ方式とアノマリ方式がある点は同じですが、検知後の動作が異なります。IDSは「Intrusion “Detection” System」という名称のとおり、検知機能に特化しており、検知後は管理者に通知を行います。そのため、通信の遮断は行いません。一方で、IPSは「Intrusion “Prevention” System」という名称のとおり、検知後に通信の遮断を行うことで侵入の防止まで行うという点がIDSとの主要な違いです。

なお、IDSにはファイアウォールと連携する機能を搭載することで、侵入の防止を実現するソリューションがあります。IDSによって不正な通信を検知するとファイアウォールにフィルタリングルールの設定の変更指示が送信されて、変更後は該当の通信がファイアウォールで拒否されます。ただし、この機能はIDSが不正な通信を検知したあとに、ファイアウォールのルール変更が行われるため、変更前の最初のパケットによる不正なアクセスを防止することはできません。

図:ネットワーク型IPSとIDSの構成イメージ

まとめ

IPSはネットワークもしくはホスト上のパケットを監視することで、攻撃者による組織のネットワーク内への不正な侵入を防止する有効なセキュリティソリューションです。ただし、以下の点において注意が必要です。

1. 業務で利用している正常な通信を誤って遮断するような誤検知(フォルスポジティブ)が発生する可能性

2. 不正なアクセスに該当するような通信の見逃し(フォルスネガティブ)が発生する可能性

3. アプリケーションレベルでの保護を提供するわけではないため、Webサーバの脆弱性を悪用した攻撃に対処することができない

そのため、IPSを導入する際には、フォルスポジティブ・フォルスネガティブの発生を低減するための十分な調整に加えて、ファイアウォールやWAF(Webアプリケーションファイアウォール)など、多層防御の考え方を参考に総合的なセキュリティ対策を実践することが重要です。